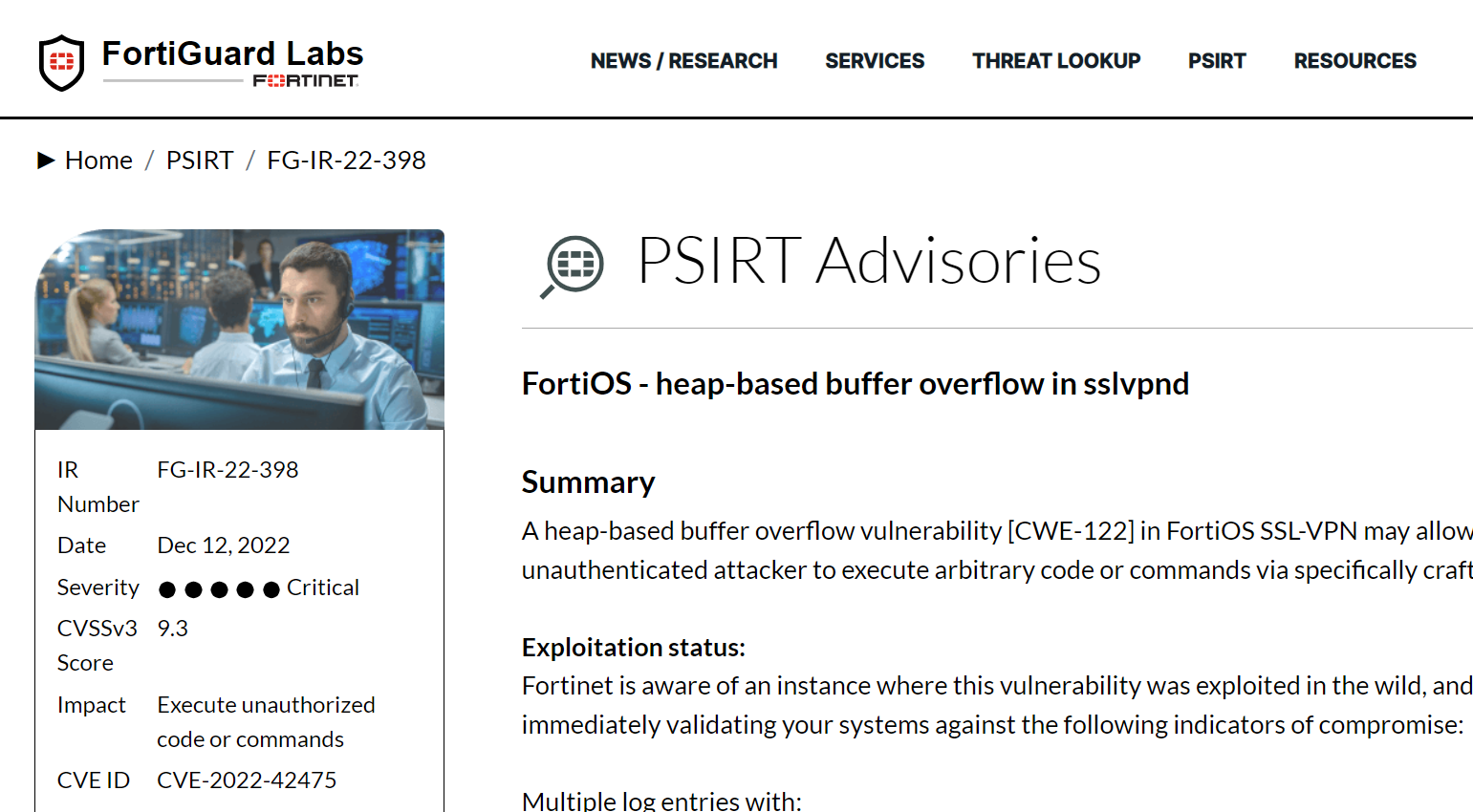

2022年12月12日-SSL-VPNにおける脆弱性

2022年の12月12日にFortiGateを販売しているFortinet社は、OSの脆弱性(SSL-VPNにおけるヒープベースのバッファーオーバーフローの脆弱性)に関するPSIRTアドバイザリ(FG-IR-22-398)を公開しました。

Fortinet公式サイトPSIRT FG-IR-22-398

※概要、重要度、対象OS等の詳細情報は上記公式サイトに記載されています。

脆弱性対象FortiOS

OSの脆弱性を突いたゼロデイ攻撃を受け、Fortinet社は下記のOSでSSL-VPN機能を使用している場合のファームウェアアップデートを必要と発表しています。

下記OSを使用しており、かつSSL-VPN機能を使用している場合が対象となります。

- FortiOS 7.2.0 から 7.2.2

- FortiOS 7.0.0 から 7.0.8

- FortiOS 6.4.0 から 6.4.10

- FortiOS 6.2.0 から 6.2.11

- FortiOS 6.0.0 から 6.0.15

- FortiOS 5.6.0 5.6.14 まで

- FortiOS 5.4.0 から 5.4.13

- FortiOS 5.2.0 から 5.2.15

- FortiOS 5.0.0 から 5.0.14

- FortiOS-6K7K 7.0.0 から 7.0.7

- FortiOS-6K7K 6.4.0 から6.4.9

- FortiOS-6K7K 6.2.0 から 6.2.11

- FortiOS-6K7K 6.0.0 から 6.0.14

この情報は2022年12月19日時点のものですので、必ずFortinet公式サイトにて最新の情報を確認してください。対象のバージョンが増える場合もあります。

アップデートするFortiOSのバージョン

Fortinet公式サイトでは、SSL-VPN機能を無効することでにて回避できる旨の記載はされていますが、一時的な回避策かつ、本機能を無効にすることでユーザへの影響度もかなり高いといえます。

今後SSL-VPN機能を使用する場合は、下記のバージョン以降を使用する必要があります。脆弱性のバージョンに該当する場合はアップデートを行う必要があります。(※2022年12月19日時点の情報)

- FortiOS 7.2.3以降

- FortiOS 7.0.9以降

- FortiOS 6.4.11以降

- FortiOS 6.2.12以降

- FortiOS 6.0.16以降

- FortiOS-6K7K 7.0.8以降

- FortiOS-6K7K 6.4.10以降

- FortiOS-6K7K 6.2.12以降

- FortiOS-6K7K 6.0.15以降

※FortiGateのファームウェアアップデートのパスはこちらをご確認ください

今回の脆弱性により侵入有無の確認方法

ファームウェアアップデートの前に今回のOS脆弱性により侵入、ゼロデイ攻撃を受けているかを確認する方法を記載します。

FortiGateログイン後、GUI画面の[ログ&レポート]>[イベント][システムイベント]の項目より[ダウンロード]をクリックし、ログファイルをテキストファイルでダウンロードします。 Fortinet公式サイトにて、下記ログの確認が記載されています。 Logdesc="Application crashed" and msg="[...] application:sslvpnd,[...], Signal 11 received, Backtrace: [...]“

“Application crashed”はシステムログ内に記載されるので、ダウンロードしたテキストファイル内にて該当ログが存在するかを確認します。