ハッキングは、コンピューターシステムやネットワークに対する非合法な侵入や、セキュリティシステムの弱点を発見する行為を指します。一般的には技術的なスキルや知識を駆使して、不正アクセスや情報の取得を行うことが含まれます。しかし、近年では「エシカルハッキング」と呼ばれる合法かつ倫理的なセキュリティテストの枠組みも存在しています。[記事一覧]

ハッキングとは?基本的な定義

ハッキングは、広く使われている言葉でありながら、その定義は多岐にわたります。一般的には、技術的な手法や知識を駆使して、システムやネットワークに対して不正な侵入や操作を行う活動を指します。具体的なハッキング行為には以下のようなものが含まれます。

- 不正アクセス(Unauthorized Access):

- システムやネットワークへの権限なき侵入を指します。ユーザー名やパスワードの盗用、不正な手段でアクセス権を入手することが含まれます。

- データの盗み見・窃取(Data Breach):

- 機密データや個人情報などのデータを無断で取得する行為。これにより、利用者や組織に深刻な損害を与える可能性があります。

- マルウェア攻撃(Malware Attacks):

- ウイルス、トロイの木馬、ランサムウェアなどの悪意のあるソフトウェアを用いて、コンピューターシステムに侵入し、様々な悪影響を引き起こす行為。

- フィッシング攻撃(Phishing Attacks):

- メールやウェブサイトなどを通じて、ユーザーに対して偽の情報を提示し、個人情報やログイン情報を騙し取る手法。

- ソーシャルエンジニアリング(Social Engineering):

- 人間心理を利用して、社会的な手法で情報を引き出す行為。例えば、電話をかけて重要な情報を聞き出すなどが含まれます。

- システムの脆弱性を悪用する手法:

- 既知の脆弱性や未修正のセキュリティホールを悪用して侵入する手法。これにはSQLインジェクションやゼロデイ攻撃が含まれます。

ハッキングは単なる侵入行為だけでなく、セキュリティの脆弱性を理解し、修復・強化するための手段としても捉えられます。ハッカーは、システムやネットワークの弱点を見つけ、それを改善することでセキュリティの向上に寄与することが期待されています。しかし、悪意を持つハッカーによる攻撃は個人情報の漏洩や金銭的損失を招く危険性があり、そのためには十分なセキュリティ対策が不可欠です。

ハッキングの法的側面

多くの国で、ハッキングは厳しく罰せられる犯罪行為と見なされています。不正アクセス、データ改ざん、コンピュータ犯罪などが該当し、これに対する罰則が法律で明確に定められています。合法的なエシカルハッキングは、標的の同意を得て実施されることが期待され、それ以外の不正なハッキング行為は法的な問題に発展する可能性があります。企業や組織は法令を遵守し、セキュリティポリシーを整備することで、ハッキングに対する法的なリスクを低減する努力を払う必要があります。

ハッキングの方法・手口の解説

ハッキングは多岐にわたる手法を使用してシステムやネットワークに侵入します。以下ではその中でも特に注目されるソーシャルエンジニアリング、フィッシング攻撃、およびマルウェアによる侵入手法について詳しく解説します。

- ソーシャルエンジニアリングによる手法ソーシャルエンジニアリングは、技術的な手法ではなく、人間心理を利用して情報を取得する手法です。例えば、以下のような手法があります:

- 偽の身分を装う(Impersonation): 攻撃者は信頼されているように見せかけ、被害者になりすまして情報を引き出す手法。社内の情報を得るために従業員として振る舞ったり、顧客サポートを装って情報を引き出すことがあります。

- 情報収集(Information Gathering): ソーシャルメディアや公的な情報源を利用して、ターゲットの趣味や嗜好、仕事の詳細などを調査し、それを利用して信頼を勝ち取ります。

- フィッシング攻撃の実際のケーススタディフィッシング攻撃は、メールやウェブサイトなどを通じて、被害者を欺き個人情報を抜き取る手法です。実際のケーススタディとして以下のような事例があります:

- CEOフィッシング: 攻撃者がCEOや重要な役職になりすまし、組織内の従業員に対して重要な情報や資金の移動を要求する手法。これにより大規模な被害が発生することがあります。

- 銀行フィッシング: 銀行のウェブサイトに似せた偽のサイトを用意し、ユーザーにログイン情報やセキュリティコードの入力を求める手法。これにより銀行アカウントが不正に操作されることがあります。

- マルウェアによる侵入手法マルウェアは悪意のあるソフトウェアであり、システムに侵入し情報を盗み取る手法があります:

- ランサムウェア: ファイルを暗号化し、復号鍵を提供する代わりに身代金を要求する手法。企業や個人ユーザーに対して広く被害が報告されています。

- トロイの木馬: 有益なソフトウェアに偽装されてユーザーにインストールさせ、その後裏で不正な操作を行う手法。バックドアの設置や情報の盗み取りが行われることがあります。

これらの手法に対抗するためには、従業員やユーザーに対する教育と共に、セキュリティ意識向上の取り組みやセキュリティソフトウェアの適切な利用が重要です。

ハッキング手口の詳細解説

ハッキングの手口は多岐にわたりますが、ここでは特に不正アクセス、SQLインジェクション、およびゼロデイ攻撃に焦点を当てて、それぞれの手口の具体的な解説と防御策について説明します。

- 不正アクセスの具体的な手口不正アクセスは、権限なき侵入を指し、以下はその具体的な手口です:

- パスワードクラッキング: 辞書攻撃やブルートフォース攻撃など、総当たりや既知の単語やフレーズを使ってパスワードを破る手法。

- セッションハイジャック: ユーザーのセッションIDを盗み、これを使って不正なアクセスを行う手法。一般的にはクッキーの盗み取りが含まれます。

- ソーシャルエンジニアリング: 人間心理を利用してユーザーやシステム管理者を欺き、機密情報を得る手法。

- SQLインジェクションの仕組みと防御策SQLインジェクションは、不正なSQLクエリを埋め込んでデータベースを操作する手法です。具体的な仕組みと防御策は以下の通りです:

- 仕組み: 攻撃者がWebフォームやURLパラメーターに不正なSQLコードを挿入し、データベースに対して不正な操作を行う。これにより、機密情報の取得やデータベースの破壊が可能になる。

- 防御策:

- プリペアドステートメントやパラメータ化クエリの使用:SQL文にユーザー入力を埋め込むのではなく、パラメータとして別途指定することで防ぎます。

- 入力データの検証とエスケープ:ユーザー入力データを事前に検証し、不正な文字をエスケープして安全に扱います。

- ゼロデイ攻撃に対する対策方法ゼロデイ攻撃は、セキュリティホールが公に知られていない脆弱性を悪用する手法です。対策方法は以下の通りです:

- セキュリティパッチの迅速な適用: ソフトウェアベンダーが脆弱性を修正した場合、ユーザーは迅速にセキュリティパッチを適用することが重要です。

- ネットワークセグメンテーション: ネットワークを分割し、攻撃が一部のネットワークに影響を与えても他のネットワークに広がらないようにします。

- 侵入検知システムの活用: 異常なトラフィックや挙動を検知する侵入検知システムの導入により、ゼロデイ攻撃の早期発見が可能です。

クラッカーとハッカーの違いについて

クラッカーとハッカーは、一般的には同じように見える言葉ですが、異なる意味を持ちます。主な違いは下記の通りです。

- ハッカー(Hacker):

- ハッカーは、技術的なスキルや知識を駆使してシステムやネットワークに対して様々な手法でアクセスする人を指します。

- ハッカーは必ずしも悪意を持っているわけではなく、エシカルハッカーとして合法的かつ倫理的なセキュリティテストを行う人も含まれます。

- クラッカー(Cracker):

- クラッカーは、ハッカーと同じく技術的なスキルを持つが、通常は悪意を持ってセキュリティを破ろうとする人を指します。

- クラッカーはセキュリティを乗り越えて不正なアクセスや攻撃を行うことを目的とし、一般的には法的な問題を引き起こす可能性があります。

ハッカーとクラッカーの役割と動機

- ハッカーの役割と動機:

- ハッカーはシステムやネットワークの脆弱性を発見し、セキュリティを向上させることが期待されています。

- 動機としては、セキュリティの向上、新しい技術の理解、プログラミングのスキル向上、または単に知的な好奇心などが挙げられます。

- クラッカーの役割と動機:

- クラッカーは悪意を持ち、システムやネットワークに侵入して情報を盗み取り、システムを破壊することが目的です。

- 動機としては、個人的な利益、組織や国家に対する攻撃、または破壊活動などが挙げられます。

エシカルハッカーとの比較

- エシカルハッカー(Ethical Hacker):

- エシカルハッカーは合法的で倫理的な範囲内でセキュリティテストを行うプロフェッショナルを指します。

- エシカルハッカーは組織のセキュリティを向上させ、潜在的な脆弱性を発見して修復することを目的としています。

- 比較:

- ハッカーは一般的に技術的なスキルを持つ者全般を指すが、エシカルハッカーは法的かつ倫理的な観点からセキュリティの強化に貢献する立場にあります。

- クラッカーはハッカーの一種であり、悪意を持ってセキュリティを破ろうとするが、これに対してエシカルハッカーは逆にセキュリティの向上を目指している点で大きく異なります。

企業や組織はセキュリティ対策を行う際に、エシカルハッカーの協力を得ることで、システムやネットワークの脆弱性を把握し、効果的な対策を講じることが可能です。

ネットワークエンジニアの視点からの対策方法

近年のテクノロジー進化に伴い、ネットワークエンジニアはサイバーセキュリティのプロフェッショナルとしてますます重要な存在となっています。企業や組織のネットワークセキュリティを確保するためには、ファイアウォールや侵入検知システムの設定、ネットワークセキュリティシステムの向上はもちろん、セキュリティについてマインドについても考え直す必要があります。

ファイアウォールや侵入検知システムの設定

- トラフィックの監視と制御:

- ファイアウォールは、ネットワーク上を流れるトラフィックを監視し、予め設定されたアクセスポリシーに基づいて合法的なトラフィックを通し、不正なトラフィックをブロックします。トラフィックログの定期的な監査を通じて異常を検知しやすくすることが重要です。

- アプリケーションレイヤーのフィルタリング:

- ファイアウォールはアプリケーションの利用状況を把握し、不要なアプリケーションの利用をブロックすることで、不正なデータ転送や脆弱性の悪用を防ぎます。特に、P2Pアプリケーションや不正な通信を制限するためのポリシー設定が有効です。

侵入検知システムの設定

- シグネチャの定期的な更新:

- 侵入検知システム(IDS)は最新の攻撃シグネチャを備えていることが重要です。セキュリティプロバイダから提供されるシグネチャを定期的に更新し、新たな脅威に対応できるようにします。

- 異常挙動の検知設定:

- IDSは通常のネットワークトラフィックとの違いを検知し、異常な挙動を検知することで攻撃を防ぎます。通常のトラフィックパターンに基づいた異常検知の設定を行い、ネットワーク上での不審なアクティビティを特定します。

ネットワークセキュリティの向上に向けたベストプラクティス

- セキュリティポリシーの策定と定期的な更新:

- リスクアセスメントを実施し、ネットワークの脆弱性を特定します。特に、重要な資産やデータへのアクセス権限を評価し、最小限の権限の原則に基づいてアクセスを制限します。

- セキュリティイベントのモニタリングとレスポンス:

- ネットワーク上でのセキュリティイベントをリアルタイムでモニタリングし、異常な活動や潜在的な攻撃を早期に検知するために、セキュリティ情報とイベント管理(SIEM)ツールを活用します。検知されたイベントに対しては、効果的なレスポンスプロセスを策定し、即座に対処することが重要です。

- ネットワーク機器の正しい設定と管理:

- ルータ、スイッチ、アクセスポイントなどのネットワーク機器の設定は厳格に管理し、不要なサービスやポートを無効化します。デフォルトのパスワードを変更し、セキュリティ設定を強化することで、機器への不正アクセスを防ぎます。

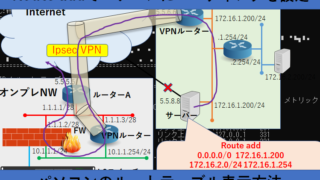

- 暗号化の実施とVPNの利用促進:

- ネットワーク上でのデータの送受信を暗号化し、セキュリティを向上させます。特に、外部からのアクセスが発生する場合には、VPN(仮想プライベートネットワーク)の利用を奨励し、データの機密性を確保します。

- セキュリティ意識向上の取り組み:

- 従業員や関係者に対してセキュリティ意識向上のトレーニングを提供し、ソーシャルエンジニアリング攻撃などに対する警戒心を高めます。フィッシング対策などの具体的なトレーニングも実施し、ヒューマンエラーによる脅威を最小限に抑えます。

- 複数層のセキュリティアプローチの採用:

- ファイアウォールやIDSだけでなく、複数のセキュリティ対策を組み合わせて利用します。アンチウイルスソフトウェア、セキュアなゲートウェイ、エンドポイントセキュリティなどの統合的なアプローチでネットワーク全体のセキュリティを確保します。

まとめ・ネットワークSEの役割と責任

ネットワークセキュリティの向上には、ファイアウォールや侵入検知システムの適切な設定と同時に、セキュリティポリシーの策定やベストプラクティスの実践が不可欠です。ネットワークエンジニアは技術的なスキルだけでなく、セキュリティに関する包括的な知識と意識を持ち、絶え間ない脅威に対抗するために積極的な取り組みを行うことが求められます。

ネットワークエンジニアは、サイバーセキュリティの戦線において不可欠な存在です。ネットワークSEノの役割と責任は、企業や組織のネットワークを保護し、サイバー攻撃から守ることにあります。以下は、ネットワークエンジニアがハッキングからの防御において果たすべき役割についての詳細な検討です。

- セキュリティインフラの設計と実装:

- ネットワークエンジニアは、セキュリティを考慮したインフラの設計と実装に関与します。ファイアウォール、IDS、VPNなどのセキュリティ機器の正確で効果的な配置を通じて、攻撃からの保護を強化します。

- トラフィックの監視と不正アクセスの検知:

- ネットワークエンジニアは、トラフィックの監視と不正アクセスの検知においてキーとなります。ファイアウォールや侵入検知システムの正確な設定と適切なログの分析を通じて、潜在的な攻撃を検知し対応します。

- セキュリティポリシーの策定と従業員教育:

- ネットワークエンジニアはセキュリティポリシーの策定と従業員教育にも関与します。ヒューマンエラーを最小限に抑え、社内からの脅威に対して組織全体を強化するために、従業員に対する適切な教育プログラムを実施します。

- 継続的な脅威インテリジェンスの追跡:

- ハッカーは常に進化し、新たな脅威が現れるため、ネットワークエンジニアは継続的な脅威インテリジェンスの追跡が求められます。最新の攻撃手法や脆弱性に対する情報を常に収集し、対策を講じることが必要です。

- 緊急事態対応とセキュリティインシデントの解析:

- ネットワークエンジニアは、緊急事態が発生した際に即座に対応し、セキュリティインシデントの解析を行います。迅速な対応が攻撃の被害を最小限に抑え、復旧を迅速に行う鍵となります。

継続的な学習と最新のセキュリティ対策の必要性

ネットワークエンジニアは継続的な学習と最新のセキュリティ対策の実践が欠かせません。サイバー犯罪者も日々進化し、新たな脅威が現れる中で、常に最新の技術や手法に対応するために学習を続けることが求められます。業界標準やベストプラクティスに敏感であり、セキュリティ対策を随時更新することで、ネットワークエンジニアはサイバー攻撃に対してより強固な防御を築くことができます。

・総務省「国民のためのサイバーセキュリティサイト」