エシカルハッキング・ホワイトハッカーとは何か?

エシカルハッキング(エシカルハッカー)は、善意のセキュリティ専門家が、組織やシステムのセキュリティを模倣的に攻撃し、潜在的な脆弱性を明らかにするプロセスです。ホワイトハッカーとも呼ばれます。

これは主にペネトレーションテスト(侵入テスト)と呼ばれ、組織が持つ情報やシステムが悪意ある攻撃からどれだけ守られているかを評価するために行われます。

エシカルハッキングは、悪意を持つ攻撃者と同様の手法やツールを使用しますが、目的は悪意を持って侵入するのではなく、発見した脆弱性を修復し、セキュリティを向上させることです。これにより、組織は実際の攻撃に備え、潜在的な被害を最小限に抑えることが可能となります。[記事一覧]

エシカルハッキングの重要性

- 脆弱性の発見と修復: エシカルハッキングは、組織が抱える脆弱性を特定し、それに対する修復策を提供します。これにより、悪意ある攻撃者がこれを悪用する前に対策を講じることが可能です。

- セキュリティ意識の向上: エシカルハッキングを通じて、組織内の関係者は実際の攻撃者がどのような手法を用いて侵入しようとするかを理解し、セキュリティ意識が向上します。

- 法的・倫理的アプローチ: エシカルハッキングは法的かつ倫理的な範囲内で行われるため、組織はセキュリティを向上させる際に法的な問題を心配せずに済みます。

- 予防的セキュリティ対策: エシカルハッキングは予防的なセキュリティ対策であり、組織は事前にセキュリティを向上させることで、潜在的な攻撃を未然に防ぐことができます。

ネットワークセキュリティの基礎知識

まずエシカルハッキングについて理解を深める前に、ネットワークセキュリティの基礎的部分の知識を理解しましょう。

OSI参照モデルのセキュリティへの適用

OSI(Open Systems Interconnection)参照モデルは、ネットワーク通信を7つの階層に分割し、各階層が特定の機能を担当するよう設計されたネットワークアーキテクチャの標準です。

セキュリティへの適用

- 物理層: 無断アクセスから保護するための物理的なセキュリティ対策。

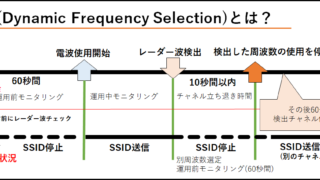

- データリンク層: MACアドレスのスプーフィング対策や、スイッチングにおけるVLANの設定によるセキュリティ向上。

- ネットワーク層: ルーティングプロトコルのセキュリティ設定やIPsecを用いた通信の暗号化。

- トランスポート層: SSL/TLSを使用したデータの暗号化や、ポート番号制御によるセキュリティ確保。

- セッション層: ユーザーアクセスの認証やセッションの管理を通じたセキュリティ対策。

ファイアウォールとその機能

ファイアウォールは、ネットワークと外部の不正アクセスからネットワークを守るセキュリティデバイスであり、トラフィックを制御して許可されていないアクセスを防ぎます。

ファイアウォールの機能

- パケットフィルタリング: パケットの送受信を基に、許可された通信のみを通過させる。

- プロキシサーバ: クライアントとサーバの間に位置し、クライアントの代わりに外部との通信を行うことで、内部ネットワークを隠匿。

- NAT(Network Address Translation): プライベートIPアドレスをパブリックIPアドレスに変換し、内部ネットワークを保護。

- VPNサポート: 仮想プライベートネットワークを通じた安全なリモートアクセスを提供。

ネットワークセグメンテーションの意義

ネットワークセグメンテーションは、ネットワークを複数のセグメントに分割することで、セキュリティとパフォーマンスを向上させる目的があります。

- 攻撃範囲の制限: セグメントごとにトラフィックを分離し、攻撃が広がる範囲を制限。

- リソースの最適利用: セグメントごとに特定のリソースを割り当て、ネットワーク全体のパフォーマンスを向上させる。

- セキュリティポリシーの適用: セグメントごとに異なるセキュリティポリシーを設定し、必要に応じて柔軟なセキュリティ管理が可能。

エシカルハッキングの基本原則

エシカルハッキングにおける基本的な原則と手法に焦点を当てます。エシカルハッキングは、善意のセキュリティ専門家がシステムやネットワークの脆弱性を評価するプロセスであり、その基本原則と手順を理解することで、組織はセキュリティを向上させるための効果的な対策を講じることが可能です。

グレーハットの立場と倫理

エシカルハッキングでは、ハッカーは一般的に「グレーハット」と呼ばれます。グレーハットは、善意の目的でセキュリティをテストし、脆弱性を明らかにする立場を指します。

グレーハットの倫理

- 正当な権限の取得: グレーハットは、テスト対象に対する正当な権限を得て行動するため、法的な問題を回避します。

- 誠実な意図: テストの目的は悪意を持つ攻撃ではなく、組織のセキュリティ向上と脆弱性の修復にあります。

- 情報の機密性: グレーハットは発見した情報を機密とし、組織に対して適切な形で報告します。

ペネトレーションテストの概要

ペネトレーションテストは、ネットワーク、システム、アプリケーションなどの脆弱性を特定し、組織のセキュリティを向上させるための手法です。

ペネトレーションテストの手順

- 情報収集: ターゲットシステムやネットワークに関する情報を収集し、攻撃の準備を行う。

- 脆弱性スキャン: ツールや手動で脆弱性スキャンを実施し、攻撃可能な箇所を特定する。

- 攻撃: 実際の攻撃を模倣し、システムに侵入を試みる。

- 侵入検知のテスト: 侵入が検知されるかどうかを確認し、セキュリティインシデント対応のテストを行う。

- 報告: 脆弱性の報告と修復策の提案をまとめ、組織に報告する。

許可を得たハッキングのプロセス

許可を得たハッキングは、組織が正当な範囲でセキュリティをテストし、脆弱性を改善するために欠かせないプロセスです。

プロセスの概要

- 合意と範囲の定義: エシカルハッカーと組織との合意を確立し、テストの範囲や条件を定義する。

- 情報収集と評価: ターゲットの情報を収集し、脆弱性を評価するための事前の調査を実施する。

- 許可取得: テスト対象に対して正式な許可を得てから実際のテストを実施する。

- 実施: ペネトレーションテストやその他のエシカルハッキング手法を用いて攻撃を模倣し、脆弱性を明らかにする。

- 報告: 発見した脆弱性や提案される対策を報告書としてまとめ、組織に提供する。

ハンズオン実践ガイド

下記にて、エシカルハッキングの基本的な原則や手法を実践的に学ぶためのガイドラインを記載します。

安全な環境でエシカルハッキングを行うための手順から、具体的な技術やツールを用いたポートスキャン、サービス認識、脆弱性の探索と評価に至るまでのステップを解説します。

安全な環境でのエシカルハッキング演習

エシカルハッキングを実践するための安全な環境の構築方法や仮想化技術の利用、ツールの導入について解説します。実践環境の構築は、セキュリティを確保しながらリアルな状況を再現するために重要です。

安全な環境(NWセキュリティ面)の構築

- 仮想環境のセットアップ: 仮想マシンやコンテナを使用して、安全で閉じられた環境を構築します。

- 分離されたネットワーク: 実践環境は本番環境から分離され、影響を与えないように注意が払われます。

エシカルハッキングツール・ログモニターの導入

- エシカルハッキングツール: Kali LinuxやMetasploitなどのエシカルハッキングに特化したツールを導入し、実践環境を整えます。

- ログやモニタリング: 実行された操作やトラフィックを記録し、セキュリティのモニタリングを行います。

ポートスキャンとサービス認識

ネットワーク上の機器やサービスの探索方法が紹介します。

ネットワークスキャナを使用し、オープンなポートや実行中のサービス、バージョン情報を収集する手法を解説します。

ポートスキャンとは?

ポートスキャン(Port Scan)は、コンピュータネットワーク上の特定のホストまたはネットワーク内の複数のホストに対して、利用可能なネットワークポートを検出するための手法です。ポートは、ネットワーク通信において特定のサービスやプロトコルに割り当てられた番号であり、例えばウェブブラウジングに使用されるHTTP(通常はポート80)や、セキュアな通信に使用されるHTTPS(通常はポート443)などがあります。

ポートスキャンは、セキュリティ評価や侵入テスト、ネットワークトラブルシューティングなどの目的で使用されます。攻撃者が悪意を持って行う場合、ポートスキャンは潜在的な攻撃対象を見つけ、その脆弱性を利用して侵入を試みる手段となります。

異常なポートアクティビティを検知することで、セキュリティシステムは不正アクセスや攻撃の可能性に対処できるようになります。一方で、エシカルハッキングやセキュリティ検査などで、合法的な目的にて使用されることもあります。

ポートスキャンの手法

- ネットワークスキャナの活用: NmapやMasscanなどのツールを使用して、対象ネットワーク内のオープンなポートをスキャンします。

- フルコネクトスキャン: 完全なTCPコネクションを確立して、ポートがオープンかどうかを確認します。

サービス認識

- Banner Grabbing: オープンなポートに対してBanner Grabbingを行い、実行中のサービスやバージョン情報を取得します。

- プロトコルの特定: 各ポートが使用しているプロトコルを識別し、セキュリティ設定の詳細を把握します。

脆弱性の探索と評価

脆弱性(ぜいじゃくせい)とは、コンピューターシステムやソフトウェア、ハードウェアなどの情報システムにおいて、悪意を持った攻撃や不正アクセスなどからの侵入や損害を引き起こす可能性がある弱点や欠陥のことを指します。脆弱性が存在する場合、攻撃者はそれを利用してシステムに侵入したり、機密情報を漏洩させたり、サービスを妨害したりする可能性が高まります。

脆弱性は、ソフトウェアのバグや誤設定、設計上の不備、セキュリティ対策の不足などが原因となって発生します。セキュリティ専門家やハッカーは、脆弱性を見つけ出し、その脆弱性を悪用してシステムに侵入することがあります。このため、システムやソフトウェアのメーカーは、脆弱性を修正するパッチやアップデートを提供し、セキュリティの向上を図っています。

企業や組織は、脆弱性を定期的に評価し、対策を講じることで情報セキュリティを向上させる必要があります。脆弱性管理は、システムの安全性を確保する上で重要な一環となっています。

脆弱性スキャン

- 自動スキャニングツールの利用: NessusやOpenVASなどの脆弱性スキャンツールを使用して、対象システムやアプリケーションの脆弱性を自動的に検出します。

- 定期的なスキャン: スキャンを定期的に行い、新たな脆弱性が発見された場合は即座に対処します。

評価と優先順位付け

- 脆弱性の重要度評価: 発見された脆弱性の深刻度を評価し、攻撃者による悪用の可能性を考慮して優先順位をつけます。

- 修復策の提案: 各脆弱性に対して適切な修復策を提案し、セキュリティの向上を図ります。

脆弱性の種類 影響と解決策 – セキュリティ対策

脆弱性の種類とその影響について解説します。

脆弱性の種類と影響

脆弱性の分類

- 脆弱性の定義: 脆弱性は、セキュリティ対策が不十分な状態やソフトウェアの欠陥によって、悪意ある攻撃者に悪用される可能性があるセキュリティ上の弱点を指します。

- 種類の例: バッファオーバーフロー、SQLインジェクション、クロスサイトスクリプティングなどが一般的な脆弱性の種類です。

1. ソフトウェアのバグ: ソフトウェアのコーディングミスや誤設計により生じ、悪意を持った攻撃者がこれを利用して不正アクセスや情報漏洩を引き起こす可能性がある。

2. 設定ミスと誤構成: システムやネットワークの誤った設定が攻撃者に対して攻撃の手がかりを提供し、脆弱性を引き起こす可能性がある。

3. 未修正のセキュリティホール: ソフトウェアメーカーが提供した修正プログラム(パッチ)が適用されていない場合、攻撃者は既知のセキュリティホールを悪用できる。

脆弱性の影響

- 機密性、完全性、可用性: 脆弱性が悪用された場合の情報漏洩、データ改ざん、システムの停止などの影響を評価し、リスクの優先順位を決定します。

- 影響範囲の確認: 脆弱性が影響を及ぼす範囲を特定し、対策の緊急度を判断します。

脆弱性への対策 – パッチ適用とシステム設定

脆弱性への対応は、セキュリティパッチの適応、ファームウェアアップデート、システムの最適化、などがあげられます。

パッチ適用の重要性

- セキュリティパッチ: ソフトウェアベンダーが提供するセキュリティパッチを定期的に適用することで、既知の脆弱性から保護します。

- 定期的な更新プロセス: システムやアプリケーションの定期的な更新とパッチ適用プロセスを確立し、セキュリティの最新の情報を取り入れます。

システム設定の最適化

- 最小権限の原則: ユーザーやサービスには最小限の権限を与え、必要最低限の機能のみを有効にします。

- 不要なサービスの停止: システムに不要なサービスやプロトコルが無効になっていることを確認し、攻撃ベクトルを最小化します。

ネットワークセキュリティ向上の具体的な施策

具体的な施策を導入してネットワークセキュリティを向上させる方法に焦点を当てます。主にインターネットゲートウェイのセキュアな設定、VPNの適切な導入と設定、IDS/IPSの有効な利用について詳しく解説します。

インターネットゲートウェイのセキュアな設定

インターネットゲートウェイの設定においてファイアウォールの適切な構成とDMZの構築が重要であり、これらを通じて不正なトラフィックからネットワークを保護することが重要です。

ファイアウォールの適切な構成

- デフォルトドロップポリシー: ファイアウォールのポリシーをデフォルトで「ドロップ」に設定し、不要なトラフィックを阻止します。

- アプリケーションレイヤの制御: アプリケーションの種類に応じて許可・拒否の制御を行い、不正利用を防止します。

DMZの構築

- パブリックサービスの分離: インターネットからアクセスされるサービスはDMZ(デミリタリズドゾーン)内に配置し、内部ネットワークを保護します。

- 適切なアクセス制御: DMZ内のシステムへのアクセスは最小限に抑え、必要な通信のみを許可します。

VPNの適切な導入と設定

VPNを使用することで、暗号化と認証の強化、セキュアなトンネリング、および適切なトンネル監視が強調されています。これにより、遠隔地からのアクセスをセキュアに管理し、企業ネットワークへのアクセスを保護します。

暗号化と認証の強化

- VPNトンネルの暗号化: パブリックネットワーク上での通信を暗号化し、データの機密性を確保します。

- 強力な認証手段: 二要素認証や証明書ベースの認証を導入し、アクセスのセキュアな管理を実現します。

セキュアなトンネリング

- Split Tunnelingの制限: 不必要なトラフィックが企業ネットワークを通過するのを防ぐため、Split Tunnelingを適切に設定します。

- トンネルの監視: VPNトンネルの活動を監視し、不正なアクセスを早期に検知します。

IDS/IPSの有効な利用方法

IDS/IPSの有効な利用方法に関して、リアルタイムなトラフィック監視と対応、アノマリ検知の導入、そして自動対応機能の有効化を紹介します。これらの手法により、ネットワーク上での攻撃を検知し、適切な対応と改善を実現します。

リアルタイムなトラフィック監視

- シグネチャベースの検知: 攻撃の特徴を捉えるシグネチャを使用して、不正なトラフィックを検知します。

- アノマリ検知: 通常のトラフィックパターンから逸脱した挙動を検知し、ゼロデイ攻撃に対する防御を向上させます。

対応と改善

- 自動対応機能の有効化: IDS/IPSが検知した攻撃に対して自動的に対策を行う機能を有効化し、対応の迅速化を図ります。

- ログの分析と改善策の検討: 攻撃のログを分析し、将来のセキュリティ向上のために適切な改善策を検討します。

エシカルハッキングの実践で得られる利点

エシカルハッキングの実践が組織にもたらす利点に焦点を当てます。主にセキュリティ意識の向上、ネットワークインフラの強化、そしてインシデント対応の迅速化といった具体的な利点を挙げます。

セキュリティ意識の向上

エシカルハッキングを通じてセキュリティプロフェッショナルがリアルな攻撃手法や脆弱性を経験することで生まれるセキュリティ意識の向上します。また、得られた知識を組織内に普及させ、従業員へのセキュリティ教育とトレーニングを通じて全体のセキュリティスキルの向上が期待されます。

リアルな脅威の理解

- 実践的な経験: エシカルハッキングの実践を通じて、セキュリティプロフェッショナルは実際の攻撃手法や脆弱性を体験し、リアルな脅威に対する理解を深めます。

- 攻撃者の視点: グレーハットとしての役割を果たすことで、攻撃者の視点からセキュリティに取り組むことが可能となります。

社内教育とトレーニング

- 従業員への啓発: エシカルハッキングの成果を元に、組織内の従業員に対してセキュリティ意識向上のトレーニングを実施します。

- ソーシャルエンジニアリングへの対抗: フィッシングや社交工作に対する防御策を教育し、従業員のセキュリティスキルを向上させます。

ネットワークインフラの強化

ネットワークインフラの強化においては、エシカルハッキングを通じて脆弱性の発見と修復が行われ、これに基づいてセキュリティポリシーやネットワーク構成が改善されます。未知の脆弱性の発見やセキュリティポリシーの改善により、ネットワークのセキュリティが向上します。

脆弱性の発見と修復

- 未知の脆弱性の発見: エシカルハッキングを通じて、組織のネットワークやシステムに存在する未知の脆弱性を発見し、これに対する修復策を検討します。

- セキュリティポリシーの改善: 脆弱性の分析結果をもとに、セキュリティポリシーや構成を改善し、将来的な攻撃からネットワークを保護します。

インシデント対応の迅速化

エシカルハッキングによりセキュリティイベントの早期検知やレスポンスプランの強化が可能となり、それに基づいてインシデント対応の迅速化が達成されます。エシカルハッキングで得たスキルを活用してセキュリティイベントの分析や対応手順の改善が行われ、自動化を導入することでより効果的な対策が可能となります。

セキュリティイベントの早期検知

- 異常パターンの検知: エシカルハッキングにより得た知識を活用して、異常なネットワークトラフィックやアクセスパターンを早期に検知します。

- セキュリティイベントの分析: インシデントが発生した場合、エシカルハッキングで得たスキルを用いてセキュリティイベントを効果的に分析します。

レスポンスプランの強化

- 迅速な対応手順: インシデント対応計画をエシカルハッキングの結果に基づいて改善し、攻撃への素早い対応を確立します。

- 自動化の導入: インシデントの自動検知と対応を強化し、迅速かつ正確な対策を実現します。

これらの利点を実現するためには、エシカルハッキングを定期的かつ計画的に実施し、その成果を組織全体で活用することが不可欠です。セキュリティポストチャーとしての役割を果たすことで、組織のセキュリティレベルを向上させることが期待されます。

- 参考文献

- Tanenbaum, A. S., & Wetherall, D. (2011). コンピュータネットワーク: 原理と実践 (第5版). 日経BP社.

- この本はコンピュータネットワークの基本原理やプロトコルに関する包括的な情報を提供しています。

- Northcutt, S., Zeltser, L., & Winters, S. (2007). Inside Network Perimeter Security: The Definitive Guide to Firewalls, VPNs, Routers, and Intrusion Detection Systems. Sams Publishing.

- ネットワークの境界セキュリティに焦点を当てた実践的なガイドで、ファイアウォールやVPN、侵入検知システムについて詳細に説明されています。

- Engebretson, P. (2013). The Basics of Hacking and Penetration Testing: Ethical Hacking and Penetration Testing Made Easy (2nd ed.). Elsevier.

- エシカルハッキングとペネトレーションテストについて基本的な概念を解説した実践的なガイドです。

- CERT Coordination Center. (2022). Common Weakness Enumeration (CWE).

- セキュリティの脆弱性に関する共通の理解と語彙体系であるCWEについての詳細な情報が提供されています。リンク

- Open Web Application Security Project (OWASP). (2022). OWASP Top Ten.

- Webアプリケーションセキュリティの最も重要な脆弱性に焦点を当てたリストで、セキュアな開発に関する指針を提供しています。リンク

※商品PRを含む記事です。当メディアはAmazonアソシエイト、楽天アフィリエイトを始めとした各種アフィリエイトプログラムに参加しています。当サービスの記事で紹介している商品を購入すると、売上の一部が弊社に還元されます。