この記事では、FUJITSUのルータSi-R GシリーズでIPsec VPN接続を設定する方法について詳しく解説します。IPsec VPNは、セキュアな通信を確立するための重要な手段であり、ネットワークSEにとって重要なスキルです。[記事一覧]

IPsec VPN接続を設定する際には、特定のコマンドを使用して、必要なパラメータや設定を指定します。

IPsec VPNの概要

IPsec VPN(Internet Protocol Security Virtual Private Network)は、インターネット上でセキュアな通信を実現するためのプロトコルです。企業や組織が広域ネットワークを介してリモートオフィスやリモートユーザーと安全に通信するために使用されます。

IPsec VPNは、通信を暗号化し、データの完全性と機密性を保護するためのセキュリティプロトコルです。これにより、機密情報やプライベートデータの送信が安全に行われます。

IPsec VPNには以下の主な機能があります:

- 認証(Authentication):

- IPsec VPNでは、通信の両端が正当なユーザーまたはデバイスであることを確認するための認証が行われます。これにより、不正アクセスやなりすまし攻撃から通信を保護します。

- 暗号化(Encryption):

- IPsec VPNでは、通信データを暗号化することで、外部からの盗聴やデータの改ざんを防ぎます。一般的に使用される暗号化アルゴリズムにはAES(Advanced Encryption Standard)や3DES(Triple Data Encryption Standard)などがあります。

- データの完全性保護(Integrity Protection):

- IPsec VPNでは、データが送信される際にハッシュ関数を使用してデータの完全性を保護します。これにより、データが送信中に改ざんされた場合にそれを検知し、通信の信頼性を確保します。

- セキュアなトンネリング(Secure Tunneling):

- IPsec VPNでは、通信データをセキュアなトンネル内で転送します。これにより、インターネットを経由する通信が安全に行われ、外部からの不正なアクセスを防ぎます。

IPsec VPNは、企業や組織がリモートアクセスやサイト間通信をセキュアに行うための重要な技術であり、ネットワークSEにとって必須の知識となります。

Si-R Gシリーズの機能概要

FUJITSUのルータSi-R Gシリーズは、高性能で信頼性の高いネットワーク機器であり、幅広い機能を提供しています。以下に、主な機能を詳しく説明します。

- 高速なパフォーマンス:

- Si-R Gシリーズは、高速なパフォーマンスを実現するために設計されています。高性能なプロセッサや最新のネットワークテクノロジーを採用し、大容量のデータ転送を効率的に処理します。

- 豊富なセキュリティ機能:

- Si-R Gシリーズには、企業や組織のネットワークを保護するための豊富なセキュリティ機能が搭載されています。ファイアウォール、VPNサポート、IDS/IPS(侵入検知/侵入防止システム)などの機能により、ネットワークのセキュリティを強化します。

- 柔軟な接続オプション:

- Si-R Gシリーズは、多様な接続オプションを提供し、異なるネットワーク環境に対応します。Ethernet、DSL、LTEなどのインターフェースをサポートし、柔軟なネットワーク構築が可能です。

- 高度なルーティング機能:

- Si-R Gシリーズには、高度なルーティング機能が搭載されており、複雑なネットワーク環境でのルーティングを効果的に管理します。動的ルーティングプロトコル(OSPF、BGPなど)やスタティックルーティングのサポートにより、効率的なネットワークトラフィックの配送が可能です。

- 管理の容易性:

- Si-R Gシリーズは、管理の容易性を重視して設計されています。直感的な管理インターフェースやリモート管理機能を提供し、ネットワークの設定や監視を効率的に行うことができます。

- 高可用性機能:

- Si-R Gシリーズには、高可用性を確保するための機能が搭載されています。冗長化機能やフェールオーバー機能により、ネットワークの信頼性を向上させます。

Si-R Gシリーズは、これらの豊富な機能を組み合わせて、企業や組織のネットワークインフラストラクチャの要件を満たすことができます。高性能で信頼性の高いルータとして、幅広いネットワーク環境で活用されています。

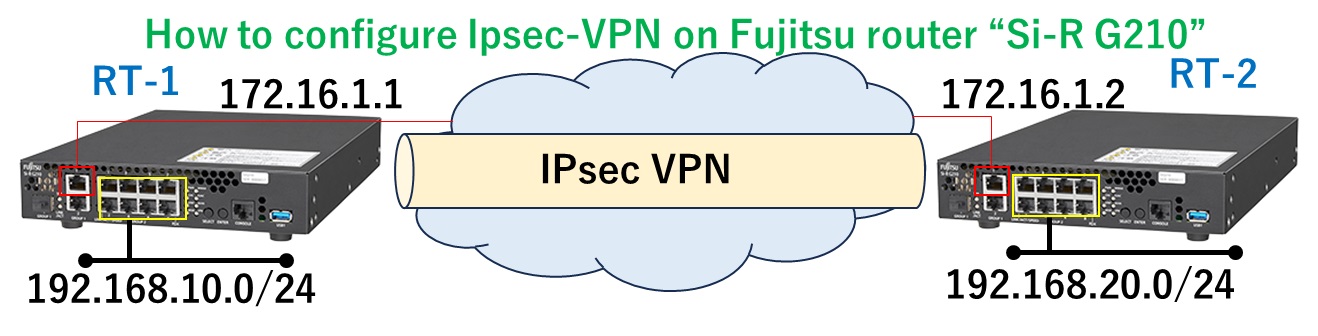

FUJITSU Si-R IPsec-VPN 設定概要

まずSi-RシリーズのルータでIPsec VPN設定を行う際は下記コマンドにて、ipsecプロトコルを使用、ikeを使用するための設定を行います。

remote 1 ap 0 name ipsec1 remote 1 ap 0 datalink type ipsec remote 1 ap 0 ipsec type ike

| IKE | ・秘密鍵情報の交換を安全に行う。 ISAKMPプロトコル上でOakley鍵交換の手順を実装したもの。 ・Diffie-Hellman鍵交換のアルゴリズムはOakleyコンポーネント | UDPポート番号 500 |

IPsec VPNの基本設定

IPsec VPNの基本設定では、以下の手順に沿ってVPN接続を構築します。

- IKE(Internet Key Exchange)プロトコルの構成: IKEプロトコルを使用してセキュリティ アソシエーションを確立し、IPsec VPNの設定を行います。

- IPsecトンネルの設定: IKEフェーズ2で使用されるIPsecトンネルを構成します。このトンネルは、暗号化、認証、およびトンネル モード(Tunnel Mode)などのセキュリティ パラメーターを定義します。

- 暗号アルゴリズムとハッシュ関数の選択: VPNトンネルの暗号化アルゴリズムとハッシュ関数を選択して、データのセキュリティを確保します。

- プレシェアドキーの設定: VPNトンネルの認証に使用するプレシェアドキーを設定します。これは、トンネルを確立する際に双方のデバイスで共有される秘密のキーです。

- トラフィック セレクタの定義: VPNトンネルに送信されるトラフィックを定義するトラフィック セレクタを設定します。これにより、どのトラフィックがVPN経由で送信されるかが決定されます。

remote 1 ap 0 ipsec ike protocol esp remote 1 ap 0 ipsec ike encrypt aes-cbc-256 remote 1 ap 0 ipsec ike auth hmac-sha256 remote 1 ap 0 ipsec ike pfs modp1536 remote 1 ap 0 ike proposal 0 encrypt aes-cbc-256 remote 1 ap 0 ike proposal 0 hash hmac-sha256 remote 1 ap 0 ike proposal 0 pfs modp1536

プレシェアドキー(事前共有鍵)の設定

IPsec VPN接続においてプレシェアドキー(事前共有鍵)を設定するには、以下の手順を実行します。

- 共有キーの生成: セキュアなランダムキーを生成します。これは、VPNトンネルの認証に使用されます。

- キーの構成: 生成されたプレシェアドキーをVPNデバイスに設定します。このキーは、相手側のVPNデバイスと共有される必要があります。

- キーの交換: VPNトンネルを確立する際に、両方のデバイスが事前共有されたキーを交換します。これにより、トンネルのセキュリティが確保されます。

remote 1 ap 0 ike shared key text key-word1234

IPsecトンネルの設定

VPNトンネルを確立するための設定手順は次のとおりです。

- トンネルの構築: IKEフェーズ2で使用されるIPsecトンネルを構築します。これにより、セキュリティ アソシエーションが確立され、暗号化された通信トンネルが作成されます。

- セキュリティ ポリシーの適用: VPNトンネルに適用されるセキュリティ ポリシーを設定します。これには、暗号化、認証、および転送ルールが含まれます。

- トンネル パラメーターの構成: トンネルのパラメーターを構成します。これには、トンネルの送信元と宛先アドレス、および暗号化アルゴリズムや認証方法などが含まれます。

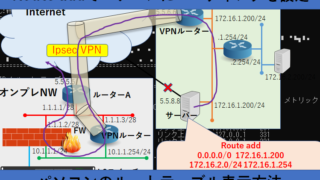

◆[RT-1] remote 1 ap 0 tunnel local 172.16.1.1 (自分のIPアドレス) remote 1 ap 0 tunnel remote 172.16.1.2 (相手のIPアドレス) remote 1 ap 0 sessionwatch address 192.168.10.1 192.168.20.1

◆[RT-2] remote 1 ap 0 tunnel local 172.16.1.2 (自分のIPアドレス) remote 1 ap 0 tunnel remote 172.16.1.1 (相手のIPアドレス) remote 1 ap 0 sessionwatch address 192.168.10.1 192.168.20.1

一番下の[sessionwatch address]コマンドでは、接続先監視のアドレスを設定します。指定した宛先 IPアドレスに対して ICMP ECHO パケットの送受信で生存確認を行います。

ルーティングの設定

VPNトンネルを介した通信のためのルーティング設定については、次の手順を実行します。

- 静的ルーティングの追加: VPNトンネルを介して送信するトラフィックの宛先ネットワークへの静的ルーティングを追加します。

- ルーティング ポリシーの適用: ルーティング ポリシーを適用して、VPNトンネルを介した通信が適切にルーティングされるようにします。これにより、VPNトンネルを介して送信されたトラフィックが正しい経路を通り、目的地に到達します。

◆[RT-1] remote 1 ip route 0 192.168.20.0/24 1 1

◆[RT-2] remote 1 ip route 0 192.168.10.0/24 1 1

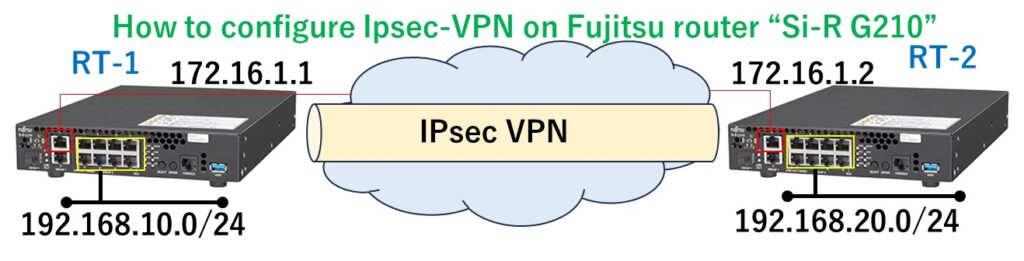

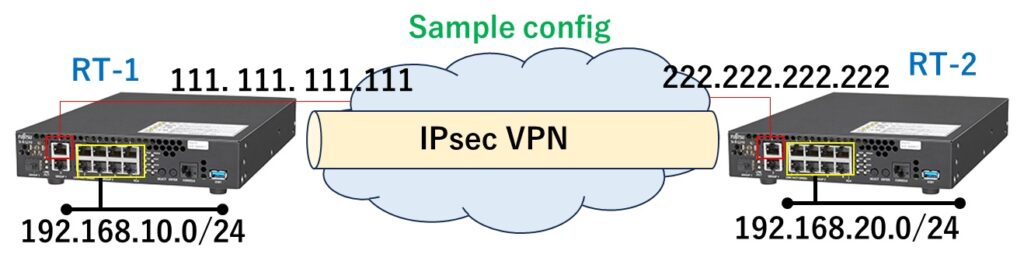

FUJITSU Si-R IPsec-VPN コマンドライン・サンプルconfig

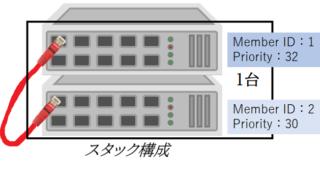

最後に、下記構成の構築コマンドを記載します。Ether1-1にWAN側、Erher2-1~8をLAN側として構成しています。今回は、PPPoEにてグローバルIPアドレスを取得しVPNを構築するサンプルとしています。固定グローバルIPなどを使用する場合は不要ですので省略してください。

2台の内異なる設定内容は下記です。

自身に設定しているアドレス、相手側のアドレスを間違えないように注意しましょう。

・lan 1 ip address x.x.x.x/24 3

・remote 1 ap 0 tunnel local x.x.x.x

・remote 1 ap 0 tunnel remote x.x.x.x

・remote 1 ap 0 sessionwatch address x.x.x.x x.x.x.x

・remote 1 ip route 0 x.x.x.x/24 1 1

このIPsec-VPNの事前共有鍵は下記のコマンドにて「password1234」と設定しています。

・remote 1 ap 0 ike shared key text password1234

◆RT-1 sysname RT-1 -----インターフェイス設定-- ether 1 1 vlan untag 1 ether 2 1 vlan untag 2 ~~省略~~ ether 2 8 vlan untag 2 lan 1 ip address 192.168.10.100/24 3 lan 1 vlan 2 ----- -----PPPoE設定(不要の場合は省略)-- remote 0 name PPPoE remote 0 mtu 1454 remote 0 ap 0 name PPPoE remote 0 ap 0 datalink bind vlan 1 remote 0 ap 0 ppp auth send test1.jp password remote 0 ap 0 keep connect remote 0 ppp ipcp vjcomp disable remote 0 ip address local 111.111.111.111 remote 0 ip route 0 default 1 1 remote 0 ip nat mode multi any 1 5m remote 0 ip nat static 0 111.111.111.111 500 111.111.111.111 17 remote 0 ip nat static 1 111.111.111.111 any 111.111.111.111 any 50 remote 0 ip msschange 1414 ----- -----IPsec VPN設定-- remote 1 name RT2 remote 1 ap 0 name RT2 remote 1 ap 0 datalink type ipsec remote 1 ap 0 ipsec type ike remote 1 ap 0 ipsec ike protocol esp remote 1 ap 0 ipsec ike encrypt 3des-cbc remote 1 ap 0 ipsec ike auth hmac-sha1 remote 1 ap 0 ipsec ike pfs modp768 remote 1 ap 0 ike shared key text password1234 remote 1 ap 0 ike proposal 0 encrypt 3des-cbc remote 1 ap 0 ike proposal 0 hash hmac-sha1 remote 1 ap 0 tunnel local 111.111.111.111 remote 1 ap 0 tunnel remote 222.222.222.222 remote 1 ap 0 sessionwatch address 192.168.10.100 192.168.20.100 remote 1 ip route 0 192.168.20.0/24 1 1 remote 1 ip msschange 1300

◆RT-2 sysname RT-2 -----インターフェイス設定-- ether 1 1 vlan untag 1 ether 2 1 vlan untag 2 ~~省略~~ ether 2 8 vlan untag 2 lan 1 ip address 192.168.20.100/24 3 lan 1 vlan 2 ----- -----PPPoE設定(不要の場合省略)-- remote 0 name PPPoE remote 0 mtu 1454 remote 0 ap 0 name PPPoE remote 0 ap 0 datalink bind vlan 1 remote 0 ap 0 ppp auth send test2.jp password remote 0 ap 0 keep connect remote 0 ppp ipcp vjcomp disable remote 0 ip address local 222.222.222.222 remote 0 ip route 0 default 1 1 remote 0 ip nat mode multi any 1 5m remote 0 ip nat static 0 222.222.222.222 500 222.222.222.222 500 17 remote 0 ip nat static 1 222.222.222.222 any 222.222.222.222 any 50 remote 0 ip msschange 1414 ----- -----IPsec VPN設定-- remote 1 name RT1 remote 1 ap 0 name RT1 remote 1 ap 0 datalink type ipsec remote 1 ap 0 ipsec type ike remote 1 ap 0 ipsec ike protocol esp remote 1 ap 0 ipsec ike encrypt 3des-cbc remote 1 ap 0 ipsec ike auth hmac-sha1 remote 1 ap 0 ipsec ike pfs modp768 remote 1 ap 0 ike mode main remote 1 ap 0 ike shared key text password1234 remote 1 ap 0 ike proposal 0 encrypt 3des-cbc remote 1 ap 0 ike proposal 0 hash hmac-sha1 remote 1 ap 0 ike initial connect remote 1 ap 0 tunnel local 222.222.222.222 remote 1 ap 0 tunnel remote 111.111.111.111 remote 1 ap 0 sessionwatch address 192.168.20.100 192.168.10.100 remote 1 ip route 0 192.168.10.0/24 1 1 remote 1 ip msschange 1300

不明なコマンドがある場合は「FUJITSU Network Si-R Si-R Gシリーズ コマンドリファレンス」にてご確認ください。