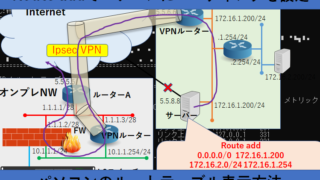

IPsec-VPNは、Internet Protocol Security (IPsec) プロトコルを使用して仮想プライベートネットワーク(VPN)を構築する方法の一つです。IPsecは、ネットワーク通信を暗号化し、認証するためのセキュリティプロトコルの集合体であり、主にインターネット上でのデータの安全な送信を実現します。

IPsec-VPNの主な利点は以下の通りです

- セキュリティの強化: IPsecは、暗号化と認証を組み合わせてデータを保護します。これにより、機密情報や個人情報などのデータが外部からの盗聴や改ざんから保護されます。

- 拠点間接続の確立: IPsec-VPNは、異なる拠点やオフィス間で安全な通信チャネルを確立するのに最適です。これにより、遠隔地の拠点やリモートワーカーとの安全な通信が可能となります。

- 柔軟性と拡張性: IPsec-VPNは、さまざまなネットワーク構成やトポロジに対応する柔軟性があります。また、必要に応じて追加のセキュリティポリシーや認証メカニズムを実装することができます。

- ユーザーフレンドリー: IPsec-VPNは、ユーザーが意識することなく透過的に動作します。ユーザーは通常、VPN接続を設定する必要がなく、安全な通信を継続的に利用することができます。

- コスト効率: IPsec-VPNは、オープンスタンダードであり、多くの場合、追加のソフトウェアやハードウェアの購入を必要としません。これにより、コストを抑えつつ高度なセキュリティを実現できます。

IPsec-VPNは、企業や組織におけるネットワークセキュリティの要件を満たすための重要なツールであり、その導入によりデータの保護とネットワークの安全性が向上します。

Ciscoルータの設定手順: IPsec-VPNの構築

Phase 1設定: 事前共有キーの設定や暗号化方式の選択

- 事前共有キーの生成: VPNトンネルを確立するために、事前共有キーを生成します。これは、各拠点のルータ間で共有される秘密のキーであり、安全な通信の鍵として機能します。

- 暗号化方式の選択: Phase 1では、IKE(Internet Key Exchange)プロトコルを使用してセキュリティアソシエーション(SA)を確立します。この際に、暗号化アルゴリズムやハッシュアルゴリズム、鍵交換方式などのパラメータを選択します。一般的な暗号化方式として、AES(Advanced Encryption Standard)や3DES(Triple Data Encryption Standard)が使用されます。

- フェーズ1ポリシーの設定: Phase 1ポリシーを設定して、IKEの動作パラメータを定義します。これには、暗号化方式、ハッシュアルゴリズム、鍵交換方式などが含まれます。また、セキュリティアソシエーション(SA)の有効期限や再試行間隔なども指定します。

Phase 2設定: トンネルの暗号化と認証方法の設定

- トンネルモードの選択: Phase 2では、実際のデータ通信の暗号化や認証方法を定義します。トンネルモードでは、トラフィックが暗号化され、安全なVPNトンネルを通じて送信されます。

- 暗号化と認証の設定: Phase 2では、実際の暗号化アルゴリズムや認証方式を選択します。暗号化方式としては、ESP(Encapsulating Security Payload)やAH(Authentication Header)が一般的に使用されます。また、認証方法としては、Pre-Shared Keyやデジタル証明書を使用することができます。

- トラフィックセレクタの設定: どのトラフィックがVPNトンネルを通じて送信されるかを定義するトラフィックセレクタを設定します。送信元および送信先のネットワークアドレスやサブネットを指定し、VPNトンネルが適用されるトラフィックを制御します。

以上の手順に従って、Ciscoルータ上でIPsec-VPNのPhase 1およびPhase 2を設定することで、拠点間の安全な通信トンネルを確立することができます。

コマンド解説: Ciscoルータで使用される主要コマンドの解説と実例

cryptoコマンド: IPsec関連のコマンドの詳細解説

crypto isakmp: IKE(Internet Key Exchange)の設定を行うコマンドです。IKEは、IPsecトンネルを確立するための鍵交換プロトコルであり、このコマンドを使用してIKEの動作パラメータを設定します。

Router(config)# crypto isakmp policy 10 Router(config-isakmp)# encryption aes Router(config-isakmp)# authentication pre-share Router(config-isakmp)# group 2 Router(config-isakmp)# exit

crypto ipsec transform-set: IPsecのトランスフォームセットを設定するコマンドです。トランスフォームセットは、IPsecトンネルで使用される暗号化アルゴリズムや認証方式を定義します。

Router(config)# crypto ipsec transform-set MY_TRANSFORM_SET esp-aes 256 esp-sha-hmac

crypto map: IPsecトンネルを設定し、トラフィックを暗号化するためのマップを作成するコマンドです。このコマンドを使用して、トンネルのパラメータや暗号化設定を指定します。

Router(config)# crypto map MY_CRYPTO_MAP 10 ipsec-isakmp Router(config-crypto-map)# set peer 111.111.111.111 Router(config-crypto-map)# set transform-set MY_TRANSFORM_SET Router(config-crypto-map)# match address VPN_ACL

showコマンド: VPN接続の状態を確認するためのコマンド

show crypto isakmp sa: IKEセキュリティアソシエーション(SA)の状態を確認するコマンドです。このコマンドを使用して、IKEトンネルの確立状態や各セッションの詳細情報を表示できます。

Router# show crypto isakmp sa

show crypto ipsec sa: IPsecセキュリティアソシエーション(SA)の状態を確認するコマンドです。このコマンドを使用して、IPsecトンネルの確立状態やトラフィックの暗号化情報を表示できます。

Router# show crypto ipsec sa

これらのコマンドを使用することで、Ciscoルータ上でIPsec関連の設定やVPN接続の状態を効果的に確認することができます。

◆設定する際に気を付けるべき点◆

・セキュリティ設定: 暗号化および認証方式の選択、拠点間で統一しているか

・一貫性の確保: 事前共有鍵がその他設定が、両端の機器で一致しているか

・基本的なNW設定:IPアドレス設計やルーティングなど基本的設定は問題ないか

CiscoルータでVPNの構築に失敗する場合-トラブルシューティング

VPN接続に問題が発生した場合、以下の手順に従ってトラブルシューティングを行います:

- ログの確認: ログファイルを確認して、VPN接続の障害を特定します。Ciscoルータでは、showコマンドを使用してVPN関連のログ情報を表示できます。

- IKE/IPsec設定の確認: VPNのIKEおよびIPsec設定を再度確認し、設定ミスや不整合がないかを確認します。暗号化方式や認証方式などの設定が一致しているかを確認します。

- ACLの確認: VPNトンネルを通過するトラフィックを制御するACL(アクセス制御リスト)の設定を確認し、正しいトラフィックがVPNトンネルを介して送信されていることを確認します。

- ネットワーク接続の確認: VPNトンネルの両端で正常なネットワーク接続が確立されているかどうかを確認します。インターネット接続やルーティング設定が正常であることを確認します。

- デバッグの実行: 必要に応じて、デバッグコマンドを使用してVPN接続のトラフィックやメッセージをキャプチャし、問題の特定に役立てます。ただし、デバッグコマンドの実行には注意が必要です。

一般的なVPN接続のエラーとその対処法は以下の通りです:

- Phase 1が失敗する場合: IKEフェーズ1の確立が失敗した場合、事前共有キーの不一致やIKEポリシーの不整合が考えられます。設定を再確認し、キー交換パラメータや暗号化方式を修正します。

- Phase 2が失敗する場合: IKEフェーズ2の確立が失敗した場合、トンネルの暗号化や認証方式の不一致が考えられます。トランスフォームセットやACLを再設定して、一致させます。

- トンネルがアップしない場合: VPNトンネルが正常にアップしていない場合、ルーティングの不整合やACLの設定ミスが考えられます。ルータの設定を再確認し、トラフィックが正しく転送されるようにします。

以上のトラブルシューティング手順と一般的なエラーへの対処法を用いて、VPN接続の問題を効果的に解決することができます。

まとめと今後の展望

IPsec-VPNの構築は、拠点間の安全な通信を確保するために不可欠な技術であることが分かりました。本記事では、Ciscoルータを使用してIPsec-VPNを構築する手順や重要なポイントについて詳しく解説しました。VPN接続のセキュリティ強化やトラブルシューティングに関するベストプラクティスも紹介しました。

今後の展望として、VPN技術は常に進化し続けています。将来的には、より高度な暗号化方式や認証手法が開発され、より安全性が向上することが期待されます。また、クラウドサービスやIoT(Internet of Things)の普及に伴い、VPN接続のニーズも増加すると考えられます。

- Cisco Systems, Inc. (2021). “Cisco IOS Security Command Reference: Commands A to C”. https://www.cisco.com/c/en/us/td/docs/ios-xml/ios/sec_usr_ssh/configuration/xe-16-11/sec-usr-ssh-xe-16-11-book/sec-usr-ssh-cmd-a.pdf

- Harkins, D., Carrel, D. (1998). “The Internet Key Exchange (IKE)”. https://tools.ietf.org/html/rfc2409

- Kent, S., Atkinson, R. (2005). “Security Architecture for the Internet Protocol”. https://tools.ietf.org/html/rfc4301