ダークウェブは、通常のウェブとは異なる匿名性が高い一部のインターネットの領域を指します。一般的なウェブは一般に検索エンジンで索引され、利用者のアクセス履歴やIPアドレスがトレース可能な状態ですが、ダークウェブは匿名性が高く、通信が暗号化されており、アクセス者の身元が隠されています。[記事一覧]

ダークウェブとは何か?

アやプロトコルを使用してアクセスする必要があります。そのため、ダークウェブ上では一般的な検索エンジンでは見つけることができないウェブページやサービスが存在します。これにより、一般のウェブとは異なる独自のエコシステムが形成されています。

一般的なウェブとの違いは?

一般のウェブは、一般的にHTTPやHTTPSプロトコルを通じてアクセスされ、検索エンジンによってインデックス化されます。一方、ダークウェブは通常、TOR(The Onion Router)と呼ばれる匿名通信ネットワークを使用してアクセスされ、.onionという特殊なドメインで識別されます。この特殊な構造により、通信が多層の暗号化で保護され、匿名性が確保されるのが特徴です。

ダークウェブの基本構造

ダークウェブは、通常のウェブと同様に膨大な量の情報やサービスが存在しますが、その構造は一般のウェブとは異なります。主な構成要素には以下が含まれます:

- TORネットワーク: ダークウェブへのアクセスにはTORネットワークが必要で、これはユーザーの通信を複数の中間ノードを経由してルーティングし、匿名性を確保します。

- .onionドメイン: 一般的なドメインとは異なり、ダークウェブのサイトは.onionドメインを使用します。これにより、通常のDNS(Domain Name System)での検索ができず、匿名性が向上します。

- 匿名性の高い取引: ダークウェブ上ではビットコインなどの仮想通貨を使用した匿名性の高い取引が行われます。これにより、ユーザーの個人情報が晒されるリスクを低減しています。

TOR(The Onion Router)とは?

TOR(The Onion Router)は、匿名性を確保するために設計されたオープンソースのソフトウェアです。ネットワーク上での通信を多層の暗号化を施して中継することにより、ユーザーの身元や通信内容を匿名化します。TORは「オニオンルーティング」を採用しており、通信が多層の暗号化で包まれたような構造を持っています。これにより、通信が中継される各ノードが解読できるのは自身の前後の情報だけであり、通信の発信者や受信者は隠されます。

ダークネット市場と非常に匿名性が高い取引の仕組み

ダークネット市場では、匿名性を重視した取引が行われます。以下はその主な仕組みです:

- 仮想通貨の使用: ダークネット市場では、ビットコインやモネロなどの仮想通貨が広く利用されます。これにより、取引の際に個人情報を開示する必要がなく、匿名性が高まります。

- エスクローサービス: 取引の信頼性を向上させるため、エスクローサービスが利用されます。エスクローは第三者が仲介する仕組みで、商品やサービスの提供が確認された際に仮想通貨を解放することで、取引の公平性を確保します。

- ダークネット市場内での評判システム: ユーザーはダークネット市場内での評判に依存して取引を行います。信頼性のある取引を行ったユーザーは良い評価を受け、逆に悪質な取引を行うと評価が低下します。これにより、取引相手の信頼性を事前に確認することができます。

ネットワークエンジニアの視点から見たダークウェブの仕組み

ネットワークエンジニアがダークウェブの仕組みを理解する上でのポイントは以下の通りです:

- TORネットワークのルーティング: TORは通信を複数の中間ノードを経由してルーティングすることで、通信の途中での中継ノードがユーザーの情報を解読できないようにしています。これにより、通信の匿名性が確保されます。

- 暗号化の重要性: ダークウェブでは通信の暗号化が非常に重要です。ネットワークエンジニアは、セキュリティプロトコルやアルゴリズムの理解と適切な設定が必要です。通信が暗号化されない場合、ユーザーの情報が漏れる可能性が高まります。

- セキュリティ対策の重要性: ダークウェブ上ではセキュリティの脅威が潜んでいます。ネットワークエンジニアは、ダークウェブからの攻撃や情報漏えいに備え、適切なセキュリティ対策を講じる必要があります。

ダークウェブの閲覧方法

ダークウェブを閲覧するためには、特定のソフトウェアや手順を用いる必要があります。以下に、ダークウェブの閲覧方法に関する具体的な内容を示します。

- TORブラウザの導入と基本的な使用法

- TORブラウザのダウンロード: TORブラウザは、TORプロジェクトの公式ウェブサイトからダウンロードできます。一般的なウェブブラウザと同様に、Windows、Mac、Linuxなどの異なるオペレーティングシステムに対応しています。

- インストールと起動: ダウンロードが完了したら、TORブラウザをインストールして起動します。通常のブラウザと同じくアイコンをクリックするだけで利用できます。

- 匿名性の注意点: TORブラウザを使用することで通信は暗号化され、IPアドレスが隠されますが、全てのトラフィックが匿名となるわけではありません。注意深く使用し、不必要な個人情報の入力やダウンロードは避けるようにしましょう。

- VPNの利用と匿名性の向上

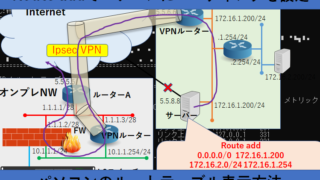

- VPNの導入: ダークウェブを閲覧する際には、VPN(Virtual Private Network)の利用がおすすめです。VPNを使用することで、TORブラウザの通信がVPN経由で行われ、より高い匿名性が確保されます。

- VPNとTORの組み合わせ: VPNをTORの前段に配置することで、VPNのIPアドレスがTORノードに対して隠れ、更なる匿名性向上が期待できます。ただし、正しく設定することが重要であり、不用意にVPNを利用すると逆に匿名性が損なわれることがあるため注意が必要です。

- ダークウェブ上での検索エンジンの活用

- 特殊な検索エンジンの利用: 一般的な検索エンジンではダークウェブのサイトは検索できません。代わりに、特殊な検索エンジン(例: DuckDuckGoの.onion版)を利用することで、ダークウェブ上のサイトを見つけることができます。

- トレントサイトの注意: ダークウェブ上ではトレントサイトが存在し、ここから不正なコンテンツにアクセスすることができます。ただし、法的な観点からもトレントの使用には慎重になり、合法な目的での利用に限定しましょう。

これらの手順を踏むことで、ダークウェブを比較的安全に閲覧できるようになります。ただし、法的な規制を守り、セキュリティに十分な注意を払うことが重要です。

ダークウェブを閲覧する行為は犯罪か?

ダークウェブを閲覧すること自体は一般的には犯罪ではありません。ただし、ダークウェブ上で行われている非合法な活動や取引に関与することは法的な問題となり得ます。合法か非合法かは利用者の行動や目的により異なります。

ダークウェブを利用することの法的な側面

ダークウェブを利用することにはいくつかの法的な側面があります:

- プライバシー権の尊重: ダークウェブを利用すること自体が法的に問題になることは少ないですが、利用者は他の法的な権利や規制、例えばプライバシー権を尊重しなければなりません。

- 合法な目的での利用: ダークウェブを合法な目的で利用することは可能です。例えば、プライバシーに配慮した通信、言論の自由、情報アクセスの手段としての利用は一般的に合法です。

- 違法な目的での利用禁止: ダークウェブ上では違法な商品やサービスが取引されており、それらに関与することは違法です。違法な薬物の購入、ハッキングツールの取引、個人情報の販売などは法的な問題を引き起こす可能性があります。

合法な目的でのダークウェブの利用例

合法な目的でのダークウェブの利用例には以下が含まれます:

- ジャーナリストや活動家の匿名性: ダークウェブは一部のジャーナリストや活動家にとって、政治的な圧力から逃れ、匿名性を確保する手段として利用されることがあります。

- セキュアな通信手段: 一部のユーザーはダークウェブをセキュアな通信手段として利用し、プライバシーを確保するために個人的な情報を共有します。

- セキュリティ専門家の調査: セキュリティ専門家はダークウェブ上での活動を調査し、サイバーセキュリティの脅威に対抗するための情報を収集することがあります。

非合法な活動に関与することの法的リスク

ダークウェブ上で非合法な活動に関与することは法的なリスクが伴います:

- 違法な商品やサービスの取引: 違法な薬物や武器、ハッキングツールの取引に関与することは、刑事罰を受ける可能性があります。

- 詐欺や不正行為: ダークウェブ上では詐欺行為が横行しており、これに関与することは法的な問題につながります。

- 児童ポルノなどの違法コンテンツへのアクセス: 違法なコンテンツにアクセスすることは法的な重罪であり、深刻な刑事罰を受ける可能性があります。

合法性の判断や法的なリスクについては慎重な注意が必要であり、法律に違反しないように留意することが重要です。

ダークウェブの通信技術と匿名性の維持

- 通信技術:

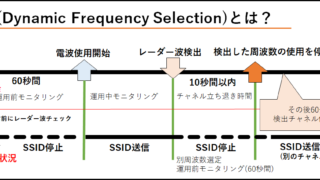

- 多層の暗号化: ダークウェブでは通信が多層の暗号化によって保護されています。TORネットワーク内を中継するノードはそれぞれが暗号化を解除し、次のノードに通信を転送します。これにより、通信内容が途中で解読されるリスクが低減されます。

- 匿名性向上のための技術: ユーザーのIPアドレスがTORネットワーク内で複数の中間ノードを経由していくことで、通信の発信者を特定することが難しくなります。これにより、ユーザーの匿名性が維持されます。

- TORネットワークの仕組みとセキュリティ

- 中継ノードの使用: TORは中継ノードを経由して通信を行う仕組みです。通信が中継されるたびに暗号化が解除され、通信の一部が解読されることがないようになっています。

- 出口ノードの注意: TORネットワークを出る際には出口ノードが最後に通信を解読し、通信相手とのやり取りが行われます。これにより、HTTPSやSSLなどの通信プロトコルを使用していても、出口ノードが解読できるため、特に重要な情報の送信時には注意が必要です。

- ブリッジノード: ブリッジノードは通常のTORネットワークに参加するための中継ノードとして使用され、検知を難しくする役割を果たします。これにより、国や組織によるTORネットワークのブロックを回避することができます。

ダークウェブの利用目的とリスク

- 利用目的:

- プライバシーの確保: ダークウェブは一般のウェブよりもプライバシーが高く保たれているため、プライバシー志向の利用者が匿名性を求めて利用することがあります。

- 表現の自由: 言論の自由を求めるジャーナリストや活動家が、検閲から逃れてダークウェブを利用することがあります。

- セキュアな通信: セキュリティ専門家が情報をやりとりする際に、ダークウェブを通じて通信することで、通常のインターネットよりもセキュアな環境を確保できます。

- リスク:

- 違法取引のリスク: ダークウェブ上では違法な商品やサービスが取引されているため、関与することは法的なリスクを伴います。違法な薬物の取引やハッキングツールの販売は重罪となります。

- 詐欺や不正行為のリスク: ダークウェブでは匿名性が高いため、詐欺行為が横行しています。ユーザーは取引相手の信頼性を確認する手段が限られているため、不正行為に巻き込まれるリスクがあります。

- 法執行機関との対立: ダークウェブ上で行われる違法活動に関与することは、法執行機関の関心を引く可能性があり、逮捕や法的な問題に直結することがあります。

非合法な取引や活動が行われる一方で、プライバシー志向の利用者も存在

- 非合法な取引や活動:

- 違法薬物の販売: ダークウェブ上では、違法な薬物が匿名で取引されています。これにより、麻薬や処方薬の不正流通が増加し、犯罪組織が利益を得る手段となっています。

- ハッキングツールの取引: サイバー攻撃に使用されるハッキングツールやマルウェアがダークウェブ上で販売され、サイバー犯罪の拡大に寄与しています。

- 個人情報の販売: ダークウェブ上では、盗まれた個人情報が販売されています。これにより、身元詐称や金融詐欺が行われる危険性があります。

- プライバシー志向の利用者:

- ジャーナリストや活動家の匿名通信: ダークウェブを利用する一部の利用者は、政府の監視から逃れ、ジャーナリストや活動家が匿名通信を行う手段として利用しています。

- 一般の利用者のプライバシー意識: 通常のウェブではプライバシーが懸念される中、一部の一般の利用者もダークウェブを使用して、より匿名性の高い通信を行うことがあります。

ダークウェブがもたらすセキュリティ上のリスク

- セキュリティ上のリスク:

- 悪意あるコンテンツと接触の危険性: ダークウェブ上には悪意あるコンテンツや違法な情報が多く存在し、これに接触することでマルウェア感染や詐欺の被害を受けるリスクがあります。

- サイバー攻撃の拡大: ダークウェブ上で販売されるハッキングツールやサイバー攻撃に利用される情報が増加することで、サイバー攻撃の拡大が懸念されます。

- 匿名性の逆利用: ダークウェブ上での匿名性が逆に悪用され、犯罪者やハッカーが匿名で攻撃活動を行うリスクがあります。

- ダークウェブとサイバーセキュリティ

- サイバーセキュリティの脅威の情報源: セキュリティ専門家はダークウェブを監視し、サイバーセキュリティの脅威に対する情報を収集することがあります。これにより、新たな攻撃手法や脆弱性に対する対策が進められます。

- ダークウェブからの脅威への備え: 企業や組織は、ダークウェブからの脅威に対抗するために、サイバーセキュリティ戦略を構築し、ダークウェブでの情報流出や攻撃に対して十分な備えを行う必要があります。

- 匿名性の重要性: サイバーセキュリティの観点から、一部のユーザーが匿名性を求めてダークウェブを利用することは、特に重要です。企業や組織は、自身のセキュリティに関する情報を保護し、悪意あるアクセスから身を守る必要があります。

ダークウェブからの脅威とその対策

- ダークウェブからの脅威:

- サイバー攻撃の発信源: ダークウェブは様々なサイバー攻撃の計画や手段が取引される場所であり、悪意あるユーザーがサイバー攻撃を計画・実行するためのツールや情報が流通しています。

- 個人情報の流出: 盗まれた個人情報や不正に入手されたデータがダークウェブ上で販売され、これによりユーザーの個人情報が悪用されるリスクが存在します。

- ネットワークエンジニアが採用すべきダークウェブ関連のセキュリティ手法

- ダークウェブの監視: ネットワークエンジニアはダークウェブを定期的に監視し、企業や組織に関連する情報や悪意ある活動を検知するためのシステムを導入するべきです。これにより、早期に脅威を検知し対応できます。

- 情報共有と協力: サイバーセキュリティの観点から、ネットワークエンジニアはセキュリティコミュニティや組織との情報共有や協力を強化すべきです。ダークウェブからの脅威に関する情報は迅速に共有され、対策が進められるべきです。

- 強化された監査とアクセス制御: ダークウェブとの関連でセキュリティを向上させるために、ネットワークエンジニアはシステムへのアクセス制御を強化し、不審なアクティビティに対する監査を実施するべきです。

- ダークウェブの将来展望

- テクノロジーの進化と対策の必要性: ダークウェブはテクノロジーの進化により常に変化しており、新たな脅威が出現する可能性があります。将来的にはこれに対応するためのセキュリティ対策やテクノロジーの進化が求められます。

- 法執行機関との連携: ダークウェブにおける違法な活動に対抗するためには、法執行機関との連携が重要です。国際的な協力や情報交換を進め、ダークウェブ上の犯罪者を摘発するための取り組みが必要です。

- プライバシーとセキュリティのバランス: 将来的な展望では、プライバシーとセキュリティのバランスを取りながら、合法的で正当な目的に利用される可能性もあります。技術的な進歩と法的な枠組みが共に進化し、ユーザーの安全性とプライバシーの保護が調和することが期待されます。