ネットワークSEがCisco ASAファイアウォールを扱えるようになることは、現代のネットワークセキュリティの潮流に対応し、組織の情報資産を保護するために不可欠です。Cisco ASAは、その高い信頼性と堅牢な機能セットにより、企業や組織がネットワーク通信を安全かつ効果的に管理するのに重要な役割を果たしています。[記事一覧]

ネットワークSEがCisco ASAに焦点を当てる理由:

- 包括的なセキュリティソリューション: Cisco ASAはファイアウォールだけでなく、VPN、IPS、脅威対策機能を一体化した包括的なセキュリティソリューションを提供しています。これにより、異なる攻撃ベクトルからの保護が可能です。

- 信頼性と安定性: Cisco ASAは、その確かな安定性と高い信頼性で知られており、ネットワークの中核部分に配置されることが一般的です。これにより、企業はネットワークの安定性を確保し、サービスの中断を最小限に抑えることができます。

- シンプルな管理と柔軟性: Cisco ASAは、豊富な機能を提供しながらも、直感的な管理インターフェースを備えています。これにより、ネットワークSEは複雑なセキュリティポリシーを柔軟に構築し、運用をスムーズに行うことができます。

こんな人にオススメ!

- 初学者のネットワークSE: Cisco ASAに初めて取り組む人や基本的な設定手順を学びたい人向けに、初歩的な知識からステップバイステップで解説します。

- 経験豊富なネットワークSE: Cisco ASAの高度な機能や最新のアップデートについて学びたい、セキュリティポリシーを最適化したい人向けに、より深い洞察を提供します。

- ネットワークアーキテクトおよびセキュリティ担当者: Cisco ASAを組織のネットワークに統合する戦略的な意義や、高度な設定、セキュリティポリシーの最適化に興味を持つプロフェッショナル向けに、戦略的な視点からアプローチします。

ASAの基本機能と特徴

Cisco ASA(Adaptive Security Appliance)ファイアウォールは、ネットワークセキュリティを強化し、組織のデータを保護するための高度なセキュリティデバイスです。以下は、Cisco ASAの基本機能と特徴です。

- ファイアウォール機能:

- パケットフィルタリング: パケットの送受信を制御し、不正アクセスを防ぐ。

- アプリケーション制御: アプリケーションレベルでのトラフィック管理を可能にする。

- VPNサポート:

- サイトツーサイトVPN: セキュアな通信経路を確立して、異なる拠点を安全に接続する。

- リモートアクセスVPN: リモートユーザーがセキュアに組織ネットワークにアクセスできるようにする。

- 脅威防御:

- IPS(Intrusion Prevention System): ネットワーク上の侵入を検知し、防御する機能。

- マルウェア対策: 悪意あるコードやファイルからネットワークを保護する。

- セキュリティポリシーの柔軟性:

- アクセス制御リスト(ACL): トラフィックを許可または拒否するための柔軟なポリシー設定。

- セキュリティレベル: インターフェースごとに異なる信頼性のレベルを設定し、トラフィックの流れを制御する。

- 冗長性と可用性:

- Active/StandbyおよびActive/Activeの冗長構成: ハードウェア障害に備えた冗長構成を実現し、ネットワークの可用性を向上させる。

ファイアウォールの役割と重要性

- データ保護とプライバシーの確保:

- 不正アクセスや攻撃からネットワークを守り、組織の重要なデータやプライバシー情報を保護する。

- ネットワークトラフィックの管理:

- アプリケーション制御やACLなどの機能を使用して、ネットワークトラフィックを管理し、適切な通信を確保する。

- VPNによるセキュアな通信経路の提供:

- サイトツーサイトVPNやリモートアクセスVPNにより、異なる拠点やリモートワーカーとの安全な通信を実現する。

Cisco ASA 基本設定の手順

Cisco ASAファイアウォールの基本設定は、初期設定から始まります。以下は、初めてCisco ASAを設定するネットワークSE向けのステップバイステップガイドです。

- コンソールへの接続:

- コンソールポートを使用してCisco ASAに接続し、コンソールモードに移行します。

- 基本情報の入力:

- デバイス名、ドメイン名、タイムゾーンなどの基本的なデバイス情報を入力します。

- 管理者パスワードの設定:

- enableパスワードおよび管理者ユーザのパスワードを設定します。

- インターフェースの構成:

- インターフェースごとに内部ネットワークや外部ネットワークへの接続設定を行います。

- IPアドレスの割り当て:

- 各インターフェースに適切なIPアドレスを割り当てます。内部ネットワークと外部ネットワークの区別をつけることが重要です。

- ルーティングの設定:

- ルーティングテーブルに必要な経路を追加し、ネットワークの通信経路を設定します。

- NAT(Network Address Translation)の設定:

- 内部ネットワークから外部ネットワークへの通信において、プライベートIPアドレスをパブリックIPアドレスに変換するNATの設定を行います。

- 基本的なセキュリティポリシーの適用:

- アクセスリストやセキュリティグループなどを使用して、ネットワークトラフィックを制御する基本的なセキュリティポリシーを適用します。

- デフォルトルートの設定:

- 外部ネットワークへのデフォルトルートを設定し、不明な宛先へのトラフィックを適切に転送します。

- 保存と再起動:

- 変更を保存して設定を確定し、必要に応じてCisco ASAを再起動します。

インターフェースの構成とIPアドレッシングのベストプラクティス

Cisco ASAのインターフェース構成とIPアドレッシングの設定は、ネットワークの正確な動作に直結します。以下は、インターフェースの構成とIPアドレッシングのベストプラクティスです。

- インターフェースの分類:

- インターフェースを内部、外部、DMZ(デミリタリゼーションゾーン)などに分類し、ネットワークのセグメンテーションを実現します。

- IPアドレッシングの計画:

- サブネットを適切に設計し、各インターフェースに必要なIPアドレスを割り当てます。IPアドレスの浪費を最小限に抑えるように計画します。

- VLANの活用:

- VLANを使用して仮想セグメンテーションを行い、セキュアなネットワーク設計を実現します。

- セキュリティレベルの設定:

- インターフェースごとにセキュリティレベルを設定し、トラフィックの流れを制御します。一般的に、外部ネットワークのセキュリティレベルが低く、内部ネットワークが高いと設定します。

- 冗長インターフェースの設定:

- 冗長な構成を検討し、ハードウェアの障害に対処できるように冗長なインターフェースを設定します。

- IPアドレスの割り当てとNATの構成:

- 各インターフェースに対して適切なIPアドレスを割り当て、NATの設定を行い、外部ネットワークとの通信を可能にします。

- セキュリティグループの利用:

- セキュリティグループを使用して、トラフィックのフィルタリングや制御を実施します。

これらの手順とベストプラクティスに従ってCisco ASAの基本設定を行うことで、セキュアで効果的なネットワークインフラを構築する基盤を築くことができます。

セキュリティポリシーの設定

アクセスリスト(ACL)の使用法

Cisco ASAにおいて、アクセスリストはネットワークトラフィックを制御するための強力なツールです。以下は、アクセスリストの使用法に関する詳細な情報です。

- アクセスリストの種類:

- 標準アクセスリスト: ソースIPアドレスを基にトラフィックを制御。

- 拡張アクセスリスト: ソースや宛先IPアドレス、プロトコル、ポート番号などに基づいてトラフィックを制御。

- アクセスリストの作成:

access-listコマンドを使用してアクセスリストを作成し、必要な条件に基づいてトラフィックをフィルタリング。

- トラフィックの許可と拒否:

- アクセスリストにおいてトラフィックを許可するか拒否するかを設定し、ネットワークセキュリティのポリシーに適合させます。

- アクセスリストの適用:

- インターフェースごとにアクセスリストを適用し、トラフィックの流れを制御します。

- ログの活用:

- アクセスリストに対するトラフィックのログを有効にし、セキュリティインシデントのモニタリングやトラブルシューティングに役立てます。

セキュリティレベルの理解と適切な設定

Cisco ASAでは、各インターフェースにセキュリティレベルを割り当てることができます。セキュリティレベルはトラフィックの流れを制御し、内部から外部へのトラフィックの制約を定義します。

- セキュリティレベルの基本:

- 0から100の範囲で、高い数字ほど信頼性が高いことを表します。通常、内部ネットワークのセキュリティレベルを高く、外部ネットワークのセキュリティレベルを低く設定します。

- トラフィックの許可と制限:

- セキュリティレベルが高いインターフェースから低いインターフェースへの通信はデフォルトで許可され、逆はデフォルトで拒否されます。これにより、内部から外部への不用意なトラフィックが制約されます。

- 同一セキュリティレベル間のトラフィック:

- 同一セキュリティレベル間のトラフィックはデフォルトで許可されるが、必要に応じてアクセスリストを使用して制限することができます。

- 冗長性と可用性への影響:

- セキュリティレベルは冗長インターフェースやフォールオーバー設定に影響を与えるため、冗長性を考慮して設定する必要があります。

- 外部ネットワークへの制御:

- 外部ネットワークに接続するインターフェースのセキュリティレベルを低く設定することで、外部からの不正なアクセスを抑制します。

セキュリティレベルとアクセスリストを組み合わせることで、Cisco ASAファイアウォールはトラフィックの細かな制御を可能にし、ネットワークセキュリティポリシーを柔軟に実現します。適切な設定により、内外の通信を効果的かつセキュアに管理できます。

Cisco ASA VPNの構成

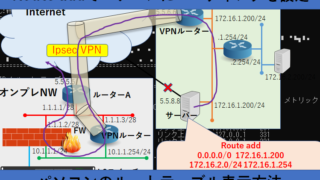

VPN(Virtual Private Network)の構成は、Cisco ASAファイアウォールにおいてセキュアな通信を確立するための重要なステップです。以下は、サイトツーサイトVPNとリモートアクセスVPNの設定手順です。

サイトツーサイトVPNの設定手順

- IKE(Internet Key Exchange)フェーズ1の構成:

- IKEプロトコルを使用して、サイトツーサイトVPNの暗号化および鍵交換の設定を行います。

- IKEフェーズ2の構成:

- フェーズ1が確立されたら、フェーズ2での暗号化や認証アルゴリズム、セキュリティアソシエーションの設定を行います。

- トンネルグループの設定:

- トンネルグループを作成し、サイトツーサイトVPNの対象ネットワークやアクセスリストを指定します。

- トンネルインターフェースの設定:

- VPNトンネルのトラフィックを通過させる専用のトンネルインターフェースを構成します。

- アクセスリストの設定:

- VPN通信に必要なトラフィックを制御するアクセスリストを作成し、適用します。

リモートアクセスVPNの設定手順

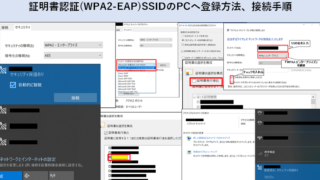

- SSLまたはIPsecの選択:

- リモートアクセスVPNにはSSL VPNまたはIPsec VPNを選択できます。セキュリティ要件やユーザビリティに応じて選択します。

- グループポリシーの作成:

- リモートユーザーグループに対するアクセス制御や設定を定義するグループポリシーを作成します。

- リモートアクセスユーザの作成:

- VPNに接続するリモートユーザーのためのユーザーアカウントを作成し、必要な権限を付与します。

- VPNプロトコルの構成:

- 選択したVPNプロトコルに基づき、クライアント設定や証明書の構成を行います。

- アクセスリストの設定:

- リモートアクセスVPNに必要なトラフィックを制御するためのアクセスリストを構成します。

VPNの暗号化と認証の最適な設定

- 暗号化アルゴリズムの選択:

- セキュリティ要件に合わせて、AESや3DESなどの暗号化アルゴリズムを選択します。AESが一般的に推奨されます。

- 認証メカニズムの設定:

- IKEやIPsecにおいて使用する認証メカニズムを設定します。一般的には、Pre-shared Keyや証明書による認証が利用されます。

- DH(Diffie-Hellman)グループの設定:

- キーマネジメントに使用するDHグループを設定します。DHグループの選択にはセキュリティの観点から適切なものを選びます。

- VPNトンネルの定期的な鍵の交換:

- セキュリティを強化するために、VPNトンネルの鍵を定期的に交換する設定を行います。

- 証明書の管理:

- 証明書ベースの認証を利用する場合、証明書の発行と管理を行います。証明書の期限切れのモニタリングも重要です。

VPNの暗号化と認証の適切な設定は、ネットワーク通信のセキュリティを確保する上で不可欠です。慎重に選択し、適切な管理を行うことで、セキュアなVPNトンネルを構築できます。

脅威対策とログのベストプラクティス

IPS(Intrusion Prevention System)の有効活用

- シグネチャの定期的な更新:

- IPSの効果的な機能を維持するために、シグネチャデータベースを定期的に更新します。これにより、新しい脅威に対する防御が強化されます。

- カスタムシグネチャの作成:

- 組織独自の脅威や攻撃パターンに対応するために、必要に応じてカスタムシグネチャを作成します。これにより、特定の攻撃に対するカスタマイズされた対策が可能になります。

- セキュリティポリシーの適切な調整:

- IPSの運用状況やネットワーク環境に応じてセキュリティポリシーを調整し、誤検知を最小限に抑えつつ、有害なトラフィックを検知およびブロックします。

- 適切なトラフィック分析とレポーティング:

- IPSが検知した脅威について、定期的にトラフィック分析およびレポーティングを行い、セキュリティインシデントの特定と対処を行います。

ロギング設定とモニタリングのヒント

- ログの保存と保管:

- 重要なログデータを保存し、適切な期間だけ保管します。法的要件やコンプライアンスに準拠するため、保存期間を定めることが重要です。

- ログの暗号化:

- ログデータを保護するために、必要に応じてログの暗号化を実施します。これにより、不正アクセスからのログ情報漏洩を防ぎます。

- セキュリティイベントのリアルタイム監視:

- ログデータをリアルタイムで監視し、異常なアクティビティや潜在的な脅威に対する早期警告を可能にすることが重要です。

- セキュリティインシデントの自動通知:

- 異常なアクティビティやセキュリティインシデントが検出された場合、自動通知を設定して適切な対処を迅速に行います。

- ログ分析ツールの利用:

- ログデータを効果的に分析するために、適切なログ分析ツールを導入します。これにより、大量のログから有益な情報を抽出できます。

- 障害検知と運用モニタリング:

- ログデータを使用してネットワークの障害を検知し、ネットワークのパフォーマンスおよび運用状態をモニタリングします。

セキュリティイベントの適切なロギングとモニタリングは、セキュリティポリシーの実効性を確保し、セキュリティインシデントに対する迅速な対応を可能にします。ログデータはセキュリティにおいて貴重な情報源であり、その適切な管理が重要です。

高可用性と冗長性の確保(Failoverの設定方法とベストプラクティス)

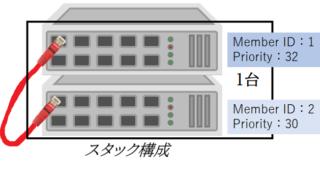

- Active/Standbyモードの選択:

- Cisco ASAでは、Active/Standbyモードが一般的です。冗長性を確保するため、2台以上のCisco ASAを導入し、1台がアクティブで、他の台がスタンバイとなります。

- 冗長リンクの構成:

- アクティブとスタンバイのCisco ASA間での通信を確保するために、冗長リンクを設定します。これにより、通信が切れても冗長リンクを経由して通信が維持されます。

- ハートビートの設定:

- アクティブとスタンバイの間で状態を監視するためにハートビート機能を有効にします。障害が発生した場合、ハートビートの喪失に基づいてFailoverがトリガーされます。

- 共有ストレージの利用:

- Active/Standby間で設定情報を同期させるために、共有ストレージを使用します。これにより、設定の整合性が確保されます。

- Failoverリンクの冗長化:

- Active/Standby間でのFailoverリンクを冗長化し、通信の信頼性を向上させます。複数の物理リンクを使用して冗長化を実現します。

冗長化機能の有効な活用

- デュアルパワーサプライの利用:

- Cisco ASAがデュアルパワーサプライに対応している場合、異なる電源回路からの給電を行い、電源の冗長性を確保します。

- 冗長なファンの搭載:

- 冗長な冷却ファンを搭載し、ファンの故障に備えます。ファンの冗長性はCisco ASAの安定動作に重要です。

- 冗長なハードウェアモジュール:

- 必要に応じて冗長なハードウェアモジュールを搭載し、特定のハードウェアの故障に対処できるようにします。

- VLANやリンクアグリゲーションの利用:

- VLANやリンクアグリゲーションを使用して、ネットワークトラフィックを冗長なパスで分散し、ネットワークの可用性を向上させます。

- 冗長なISP接続の設定:

- 複数のISP接続を活用して、Internetへの冗長な接続を確保します。BGPなどを使用して冗長な経路を設定します。

これらの手法を組み合わせて、Cisco ASAの高可用性と冗長性を確保することが可能です。物理的な故障やネットワークの障害に備え、シームレスなサービス提供を実現します。

トラブルシューティングのヒント

よくある問題と、その解決策のヒントを記載します。

- 接続の問題:

- 問題: ネットワークデバイス間の接続が確立されない。

- 解決策:

- ケーブルの物理的な接続を確認。

- インターフェースの状態を確認し、必要に応じて再起動。

- VLAN設定が一致しているか確認。

- トラフィック制御の問題:

- 問題: 特定のトラフィックが通らない。

- 解決策:

- アクセスリストやセキュリティグループの設定を確認。

- ルーティングの問題がないか確認。

- ファイアウォールやIPSの設定を確認。

- 帯域幅の問題:

- 問題: ネットワークが遅い。

- 解決策:

- ネットワークデバイスやリンクの利用率をモニタリング。

- 冗長なトラフィックやボトルネックを特定して解決。

- セキュリティイベントの問題:

- 問題: セキュリティイベントが検知されたが原因がわからない。

- 解決策:

- ファイアウォールやIPSのログを確認。

- セキュリティポリシーの違反を特定し、対応策を検討。

Cisco ASAの高度な機能や新しいリリースの簡単な紹介

- Cisco ASAの高度な機能:

- AnyConnect VPNの拡張機能:

- AnyConnect VPNクライアントによるリモートアクセスの向上。ポストureやクラウドセキュリティの統合など。

- 詳細はこちら

- Advanced Malware Protection (AMP):

- マルウェア対策としてのAMPの統合。不審なファイルやトラフィックを監視し、対策を行う機能。

- 詳細はこちら

- Cisco Firepowerサービス:

- Cisco ASAに統合されたFirepowerサービスにより、脅威の検知と対策を一元的に管理。

- 詳細はこちら

- クラウドセキュリティのサポート:

- クラウドサービスへの対応やクラウド上でのセキュリティポリシーの管理が向上。

- 詳細はこちら

- AnyConnect VPNの拡張機能:

- 新しいリリースの特徴:

- 新しいプロトコルのサポート:

- 最新のネットワークプロトコルへの対応や新機能の追加が含まれるリリース。

- パフォーマンスの向上:

- より高いスループットや処理能力を提供するアップグレードが行われた新しいリリース。

- セキュリティアップデート:

- 最新の脅威に対処するためのセキュリティアップデートが含まれる。

- 新しいプロトコルのサポート:

資格試験やトレーニングの推奨

- Cisco Certified CyberOps Associate (CBROPS):

- サイバーセキュリティの基礎知識とスキルを検証するための資格。セキュリティオペレーションズやセキュリティインシデントの対処に焦点を当てています。

- 詳細はこちら

- Cisco Certified Security Professional (CCSP):

- Cisco ASAを含む広範なセキュリティテクノロジに関する専門的なスキルを検証する資格。ネットワークSEにとって高度なセキュリティエキスパートとなるためのトレーニングを提供。

- 詳細はこちら

- Cisco Security Core Technologies (SCOR 350-701) Exam:

- Ciscoのセキュリティテクノロジ全体にわたる基本的な知識とスキルを検証する資格試験。Cisco ASAを含む主要なセキュリティテクノロジに焦点を当てています。

- 詳細はこちら

- Cisco Liveセッションやウェビナーへの参加:

- Cisco Liveやウェビナーに参加し、最新の技術やベストプラクティスを学ぶ。Ciscoの専門家からの洞察を得ることができます。

- Cisco Liveの詳細はこちら

- Cisco Learning Network:

- Ciscoの公式学習プラットフォームであるCisco Learning Networkを活用。トレーニングリソースやフォーラムを通じて、他の専門家との交流も可能。

- Cisco Learning Networkの詳細はこちら