ネットワークにおけるセキュリティの考え方

ネットワークのセキュリティといわれて、一番に思い浮かぶものはなんでしょうか?

ファイアウォールやウイルス対策ソフト、などが一般的によく知られており、システムエンジニアでなくともご存じの方は多いのではないでしょうか。

ファイアウォールは外部のネットワーク(WAN)であるインターネットから、内部のネットワーク(LAN)の境界線に設置することで怪しい送信元、怪しい内容の通信を判別し検知またはブロックしてくれる役割があります。

ゼロトラストというネットワークセキュリティの考え方

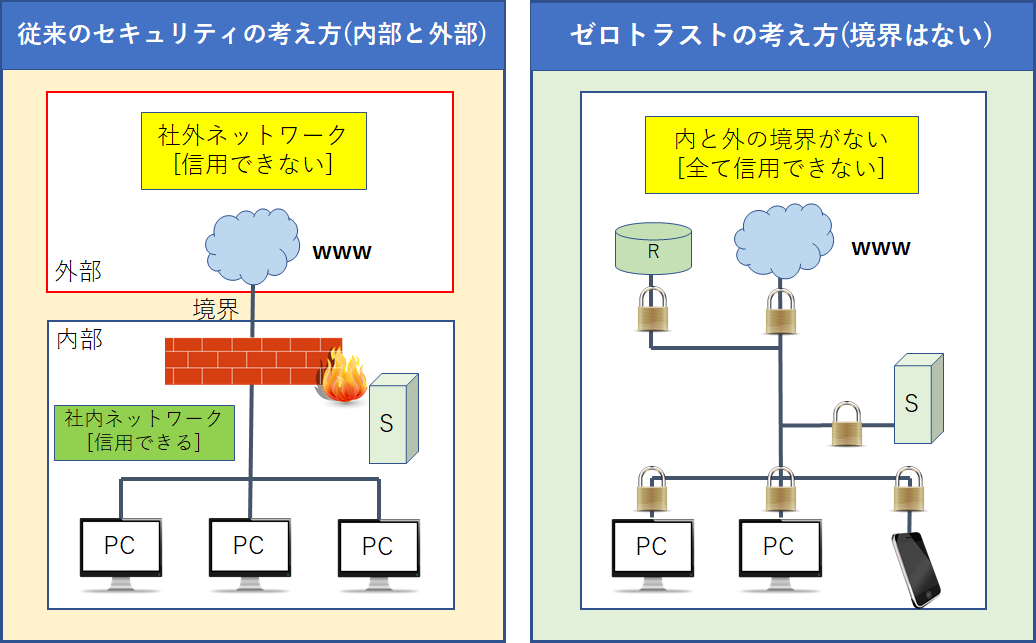

ゼロトラストとは、内部のネットワーク、外部のネットワークといった従来の「境界」という概念を捨て、 守るべき情報資産にアクセスするものは、全て信用せずにその安全性を検証することで、情報資産への脅威を防ぐという考え方です。

要するに内部は安全で、外部が危険といった考え方ではなく全て危ないものとして考えるということです。

家で例えると、玄関のドアに「鍵」というファイアウォールがあるので家の中の物は盗られる心配はない。 という従来の考え方から「家庭内でも盗まれる可能性はゼロではない」というような考え方にシフトしていきましょうということです。

このゼロトラストという考え方は「内部に悪いことを考えている奴がいる」ということを前提としているということではなく、知らずのうちにウイルス感染してるパソコンが内部に接続すると感染が広がる、というような根本的な問題にも着目しています。

従来はファイアウォールによって外部からの攻撃を防ぐ-境界で守るという考え方-

企業や学校、病院などのネットワークを必要とする施設には必ずもファイアウォールが導入されており、外部からの攻撃による個人情報の流通など情報漏洩を防ぐための対策を行っています。会社、学校にも必ずあるはずです。

このファイアウォールによって社内ネットワークの安全を担保し、インターネットへの注意を図っていました。

外部との境界を守るファイアウォールの時代は終わった

社内ネットワーク(内部)とインターネット(外部)の境界に立ち、ネットワークの安全を保っていたファイアウォールですが、この方法では欠点がありました。 その欠点を補う新しい考え方が「ゼロトラスト」というものです。 まずはなぜファイアウォールでは安全なネットワークセキュリティを担保できない時代、と言われているのでしょうか。 原因と思われる例をご紹介します。

原因1.テレワークの普及

近年「テレワーク」などの在宅勤務を取り入れる企業も増えてきました。 それによって社員が業務で行う通信の方法が大きく変わっています。

インターネットへの接続を前提とした働き方

テレワークが普及する前は社員は会社に行き、会社に置いてあるデスクトップPCもしくは、会社のWi-Fiに接続したノートPCで仕事を行っていました。

もちろん個人情報などの大事な情報を保存しているサーバも、社内ネットワークに設定しています。 この状況では社員がサーバにアクセスする際は、「内部から内部」の通信なのでファイアウォールを通ることはありません。

ファイアウォールの仕事は、インターネット側からの通信を見張って取り締まることですから。

そこでテレワークが普及した現在では、その通信の経路に変化が表れています。 家から会社のサーバにアクセスするには、会社から指示されたVPNソフト(Cisco AnyConnectやPulse secureなどのことです)を利用し、会社内のサーバへアクセスしていることになります。VPNを行うとPCはインターネットを経由して社内のネットワークにアクセス可能な状態になります。

つまり皆さんが会社のネットワークにアクセスする際は、外部からの通信となったのです。 当然VPNのシステムを導入するとき会社の情報システム部はVPN接続時の2段階認証や、機密レベルの高いファイルサーバへのアクセス制限、操作PCへのデータの保存阻止、などの対策は行うでしよょう。 しかしある程度はファイアウォールのセキュリティポリシーを緩くしなくてはなりません。

会社の管理する端末以外からのアクセス

さらに会社からPC支給を支給されていない場合は、自分のPCをVPN接続し仕事を行う、なんてこともごく稀にあるようです。 この場合普段何に使用しているかわからない、ましてやウイルススキャンを行っているかもわからないPCを社内にアクセス可能にすることになってしまうので、これもセキュリティリスクが予想できますね。

また、従来の会社での仕事では、ネットワークに接続する端末はパソコンのみでした。 しかし近年のIT進化によってタブレット端末やIoT機器などインターネット接続を必要とし、持ち出しも可能な機器の利用が増えたことによるリスク。というものが発生します。

パソコン紛失のリスクが上がった

最後にもう一つ、自宅でPCを使用するということは自宅にPCを持って帰り、出社時は持っていくという物理的な移動が発生します。 もしPCを落とした場合、ローカルフォルダに会社の情報が入っていたら漏洩の危険が出てきます。

原因2.企業へのクラウドサービスの浸透

クラウドサービスが普及する前は、企業の公人情報などの機密情報を扱うサーバ類は、社内のサーバルームもしくはデータセンター内に保管されることが一般的でした。

しかし最近はAWSやazureなどのクラウドサービスに対する認知、理解が深まり、クラウドにサーバを設置する企業が増えてきました。

クラウドサービスを利用する場合は、当然アクセス先のサーバは社外ネットワークに存在するためインターネットを通ることを避けられないのです。

そのため、従来の内部から内部へという方法の場合でのみ可能であったセキュリティポリシー「社内ネットワークでしか利用できないようにする」 という外部からの攻撃対策を行えなくなってしまいます。

原因3.会社内部の不正の増加

これが従来の「境界を守るセキュリティ」という考え方を一番崩す原因かもしれません。

いくら完璧なファイアウォールルールを設定し、ウイルス対策ソフトを入れ、パスワードの定期的な変更の義務付けなどを、企業が行っていたとしても、利用者がにセキュリティに関して無関心、もしくは悪意を持っている場合、全く意味がなくなってしまいます。

ゼロトラストでの考え方、従来の脅威に対策する方法

ゼロトラストは「内部NW」「外部NW」という考え方を捨て、アクセスする機器全てを信用しないという考え方でネットワークセキュリティを構築しましょう、という意味であると初めに解説しました。

この考え方であれば上記の「テレワークの導入」「クラウドサービスの普及」「内部の不正の増加」の対策を行うことが可能です。

VPN接続時の認証方法、サーバへのアクセス権の設定 -利用システムの見直し-

インターネット上のクラウドにサーバを設置し、それを利用するということはアクセスする側もされる側も強固なセキュリティが必要となります。そこで多要素認証の導入や、サーバを設置しているネットワークへのアクセス権の設定というものが必要となります。

多要素認証ではVPN接続を行う際、IDとパスワードの入力以外にメール認証、ワンタイムパスワード認証などがあります。

メール認証 -多要素認証-

メール認証はIDパスワードを入力に加え、事前に設定したメールアドレスにログインの許可を求めるメールが送信され、そのメールから許可を行わないとVPN接続を行えないという仕組みです。

ワンタイムパスワード認証 -多要素認証-

ワンタイムパスワードはIDパスワードを入力に加え、事前に設定した専用のアプリに一定時間ごとに変化するパスワードが表示され、それを入力するとVPN接続が行えるというものです。

サーバ設置ネットワークへのアクセス権

クラウドシステムにサーバを構築している場合、利用するユーザごとにアクセス権の設定を行う必要があります。

社員がVPN接続を行えばサーバのどの情報も閲覧できるという状況ではかえって漏洩の危険が高まってしまいます。そこでAWSやAzureなどのクラウドシステムでは、ユーザをセキュリティグループというグループに所属させ、そのグループに所属しているメンバーはどのサーバを利用でき、どこまで閲覧可能する。という権限の付与を行うことができます。

シンクライアント端末の導入 -媒体の見直し-

普段業務に利用している端末の紛失、盗難時にローカルフォルダに重要なデータを保存していたならば、漏洩の危険性があります。これは端末の持ち主が一番気を付けるべきことなのですが、実際に発生する可能性があることです。

シンクライアント端末というものをご存知でしょうか。

これはThin(薄い・厚みが無い)Client」という意味の端末で、端末から記憶媒体(HDDやSSD)を省き、ソフトのインストールも行わないという形態の端末です。 シンクライアント端末は会社が用意した仮想のデスクトップにアクセスし業務を行います。

インターネット接続とVPN接続を行い、多要素認証や生体認証で仮想のデスクトップにアクセスすると、そのデスクトップが自分の会社用パソコンとなるのです。

シンクライアント端末でパソコン自体には何のデータも入っていないので、紛失、盗難時にも情報漏洩のリスクがありません。

社内有線LAN、無線LANの排除 -NW構成の見直し-

まず会社に有線LANの差し込み口があり、アクセスポイントがあり、それらに接続するとサーバ等にアクセスが可能という考え方を見直すべきなのです。

そもそも在宅ではVPNによりサーバ類にアクセスでき社内のシステムを利用可能な環境があり、サーバ類もクラウドサービスを利用し、社内にオンプレ(実機)のサーバがないのであれば、会社には社内ネットワークに接可能という有線、無線LANがそもそも必要ないということです。

有線LANは会社に入ることができれば誰でも接続可能で、無線LANもパスワードの漏洩でだれでも接続することが可能になります。

シンクライアント端末を利用し、VPN接続を行い、クラウド上のサーバにアクセスし仕事を行う。 という段階まで実現できているのであれば、会社に設置する有線、無線LANはインターネットに接続できればそれだけで良いはずです。

それならたとえ会社に侵入者がいても、無線LANのパスワードが流出しても、インターネットに接続できるだけなので情報セキュリティ的には問題はないです。

更にこの構成を実現できた場合、例え会社のビルが地震や火事などの災害で無くなくなったとしてもネットワークや個人情報、会社のシステムには影響がありません。

仕事を行う場所、方法に関するルールを設ける -社員へのセキュリティに関する意識教育-

上記ののような対策を企業が行ったとしても、それを扱う社員が意味を理解していない、または意識が低いと対策の意味が薄くなります。そこで社員へテレワークを行うにあたって何がセキュリティリスクとなり、どんな脅威があるのか。という教育を行うことが結局のところ一番重要です。

強固なファイアウォールルールを設定し、2段階認証を実施、シンクライアント端末の導入を行っていても、カフェで仕事を行い、画面を第三者にのぞき見されるようなことをしていたら、結局情報漏洩などに繋がり、企業の努力は水の泡となります。

そこで勤務場所に関するルールを作成し、もし自宅以外で勤務する場合の教育(離席時もPCを持ち歩くなど)の実施を行うことで社員の意識を変え、そこで初めてシステム面でのセキュリティ強化が意味を成すといえます。

※商品PRを含む記事です。当メディアはAmazonアソシエイト、楽天アフィリエイトを始めとした各種アフィリエイトプログラムに参加しています。当サービスの記事で紹介している商品を購入すると、売上の一部が弊社に還元されます。