※インフラエンジニア向けの記事になります。記事のリストはこちら。

前回から引き続きNetAttestをRADU|IUSサーバとし、ADとの連携で無線接続認証、セキュリティグループに基づいたvlanを割り当てるダイナミックの方法をご紹介いたします。

機器の役割、IPアドレスや使用グループなどに関した情報は、前回の記事をご確認ください。

はじめに

ADのユーザが所属しているセキュリティグループに基づいた、ダイナミックvlanの設定には、APとNetAttst両方の設定が必要となります。今回は検証環境のためADのユーザには[classA]、[classB]といったセキュリティグループをあらかじめ割り当てています。

APはExtreme社のAerohiveを利用しますので、Aerohiveでの設定方法も併せてご紹介いたします。 他のAPをご利用の際は、今回の記事を参考に、SSIDのwpa2エンタープライズの設定箇所を確認してみてください。

ダイナミックVlan設定までの一連の流れ

前回の記事で、ADのユーザ情報を参照し、PEAP認証で無線接続認証を行うところまで完了しているのであとは そのユーザに紐づいているセキュリティグループを参照し、ダイナミックvlanを行うまでの一連の流れを解説します。

①.RADIUSプロファイの作成-NetAttest- ②.RADIUSグループの作成-NetAttest- ③.LADP属性マップファイルの編集-NetAttest- ④.SSIDへのプロファイル割り当て、作成-Aerohive-

RADIUSプロファイルの作成-NetAttest 設定-

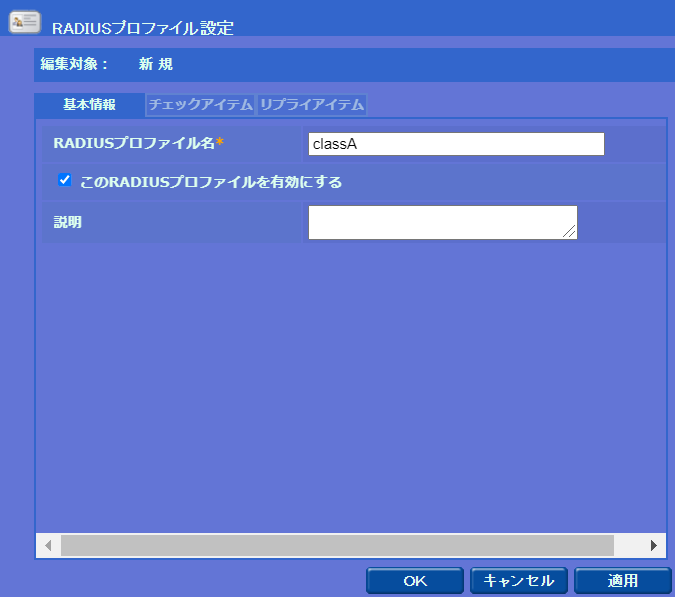

ログイン後の画面より、RADIUSサーバ>RADIUSプロファイル/グループ>RADIUSプロファイル>RADIUSプロファイル一覧>、まで移動し設定を行います。

画面右上の[追加]をクリックし、新規RADIUSプロファイルを作成、VALN IDの定義づけを行います。

まず基本設定にはプロファイルの名前となる「classA」を入力します。

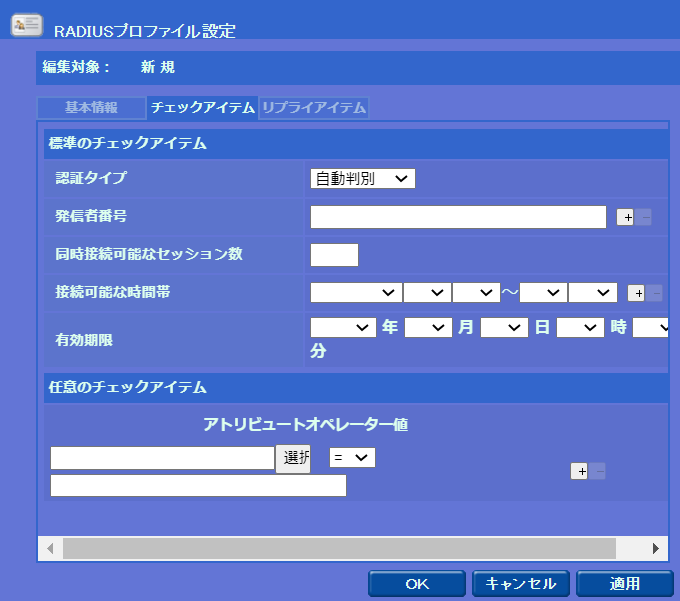

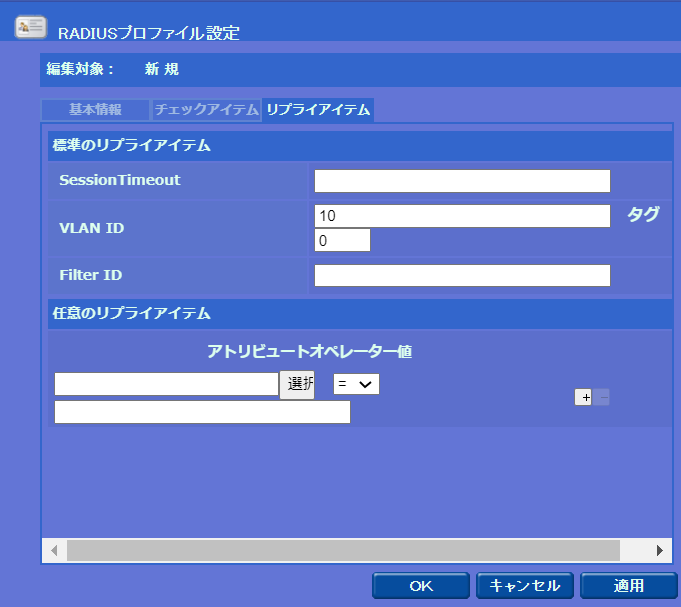

続いてチェックアイテムは今回設定は不要なため入力する必要はありません。次にリプライアイテムの項目には[vlan ID]に[10]と入力します。その後保存して完了です。

以上の手順で、vlan20のプロファイル「classB」も作成しておきましょう。

このvlanIDを設定したプロファイルを、次に説明のグループに割り当てることになります。

RADIUSグループの作成-NetAttest-

ログイン後の画面より、RADIUSサーバ>RADIUSプロファイル/グループ>グループ>巣ループ一覧、まで移動し設定を行います。

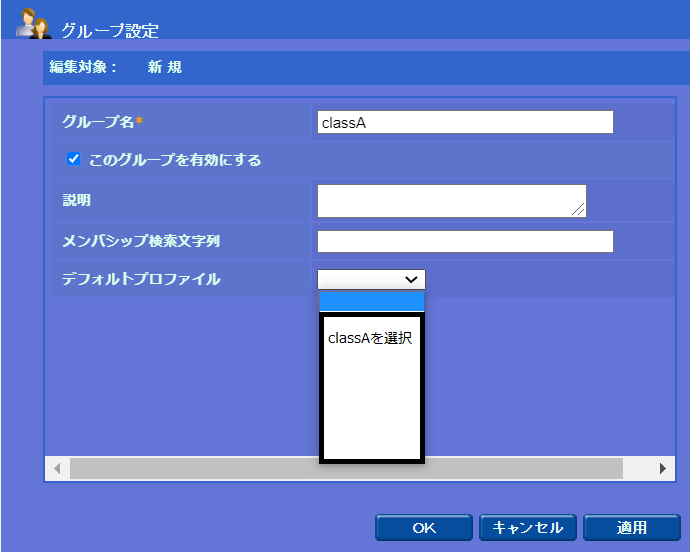

画面右上の[追加]をクリックし、新規RADIUSグループの作成、先ほど作成したプロファイルとの紐づけを行います。

グループ名は「classA」、デフォルトプロファイルは先ほど作成したプロファイル「classA」を選択し保存します。

こちらも同じくvlan20の「classB」のプロファイルの紐づけも行います。

これでRADIUSプロファイに関する設定は完了となります。

LADP属性マップファイルの編集-NetAttest設定-

NetAttestの参照DBに搭載されている[LDAP属性マップファイル]というファイルの編集を行います。

このファイルによりADに問い合わせを行い際、ユーザのどの属性を確認して認証を行うかを判断します。

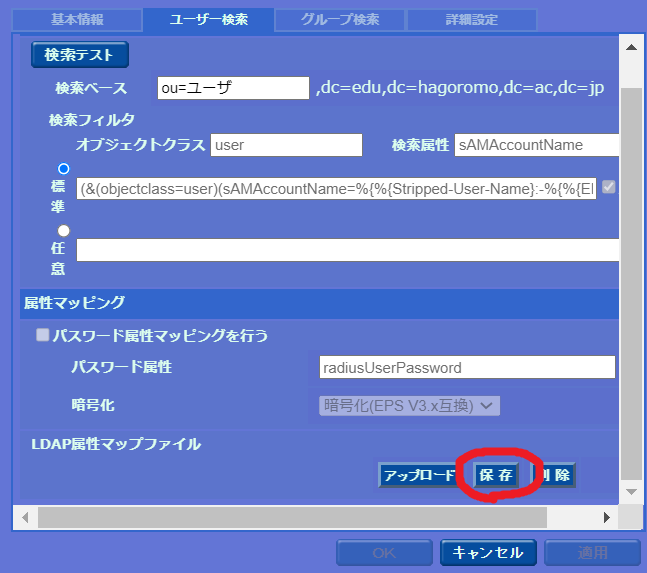

RADIUSサーバー>RADIUSサーバー設定>参照データベース>参照データベース設定、まで移動し設定を行います。

基本設定の項目の一番下に[保存]というボタンがあるので、現在のLDAP属性マップファイルを保存します。 これをデフォルト状態のバックアップファイルとするので、コピーして残しておきましょう。

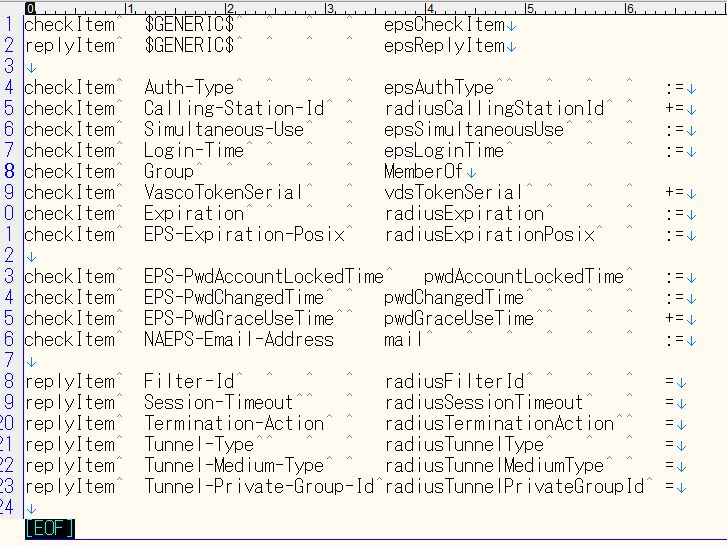

ダウンロードしたLDAP属性マップファイルを開いてみましょう。

値を変更するのは8行目の Groupの欄ですので、他の行の値は変更しないように注意しましょう。

下記が変更する箇所とその値です。

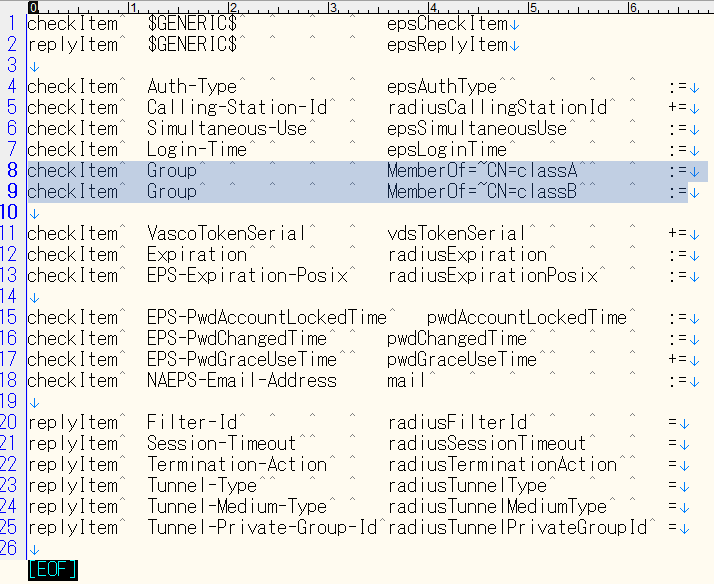

8行目の[checkItem Group MemberOf]となっているところを [checkItem Group MemberOf=~CN=clssA]に変更します。

これでADへ問い合わせを行う際、対象のユーザの所属グループを確認し、処理を行う設定になりました。 続いて「classB」の行を作成し、保存した後、ファイルをアップロードし完了となります。

ファイルのアップロードは、デフォルトのLDAP属性マップファイルをダウンロードした画面より、[アップロード]というボタンがあるのでそこから行います。

SSIDへのプロファイル割り当て、作成-Aerohive-

ここからはAP側の設定となるので、Aerohiveの管理画面より解説します。

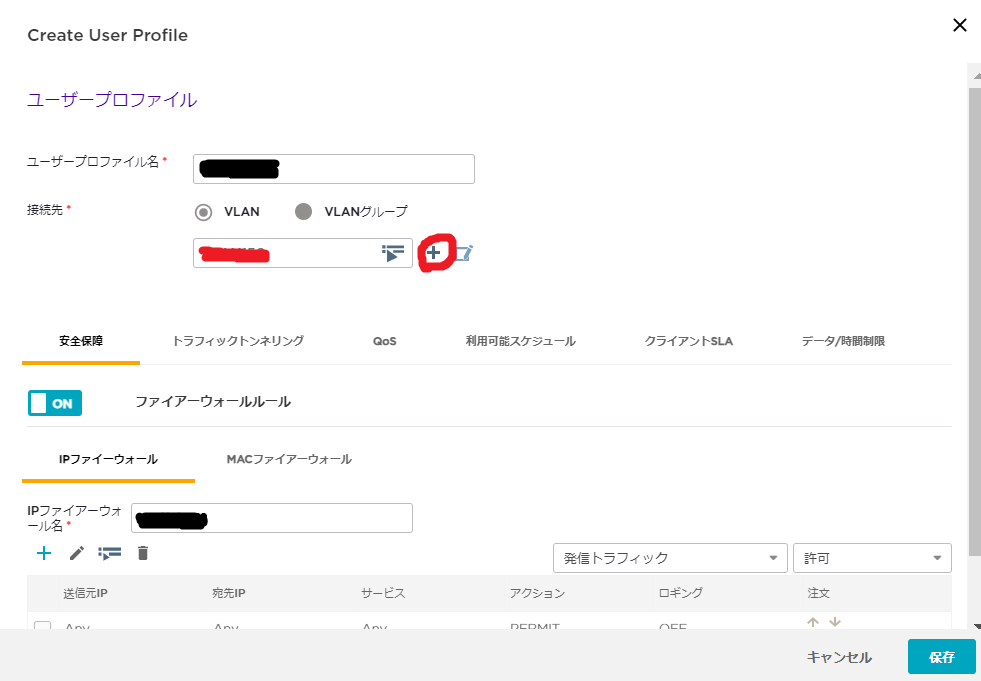

[ネットワークポリシー]の[SSID]より、ダイナミックvlanを適応するSSIDを選択し、ユーザープロファイルの追加を行います。

プラスボタン[+]をクリックし、新規ユーザプロファイルを作成します。

ユーザプロファイル名は[classA]と入力し、vlanは10で設定するのですが、 割り当てたいvlanをまだAerohiveに設定してない場合は、プラスボタンより新規追加します。

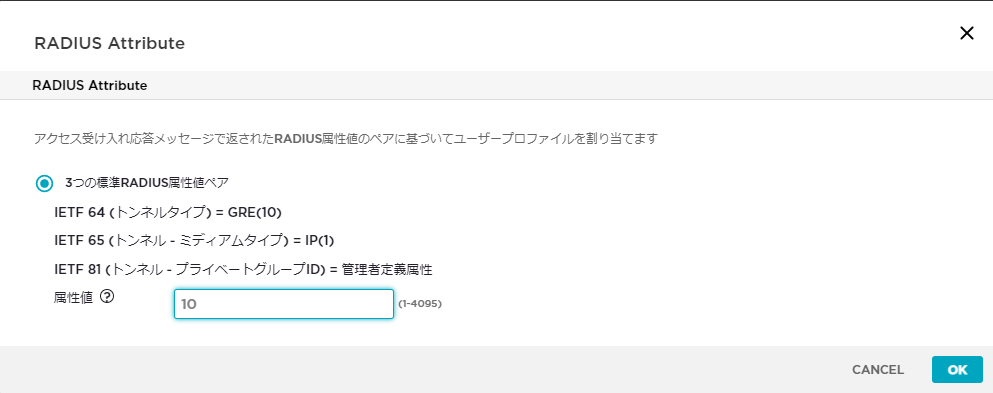

ユーザプロファイルにRADIUS Attributeの設定を行います。

値は割り当てるvlanに設定するので、今回はvlan10で値を入力します。

ここでに設定する値が、NetAttestのRADIUSプロファイルのvlanを同じにすることでダイナミックvlanを行えます。

ダイナミックVLANの設定完了

これですべての設定が完了したので、実際にテストを行います。

対象のSSIDに、ADに登録しているユーザ名とパスワードで無線接続を行うと設定したvlanが動的に割り当てられるかと思います。

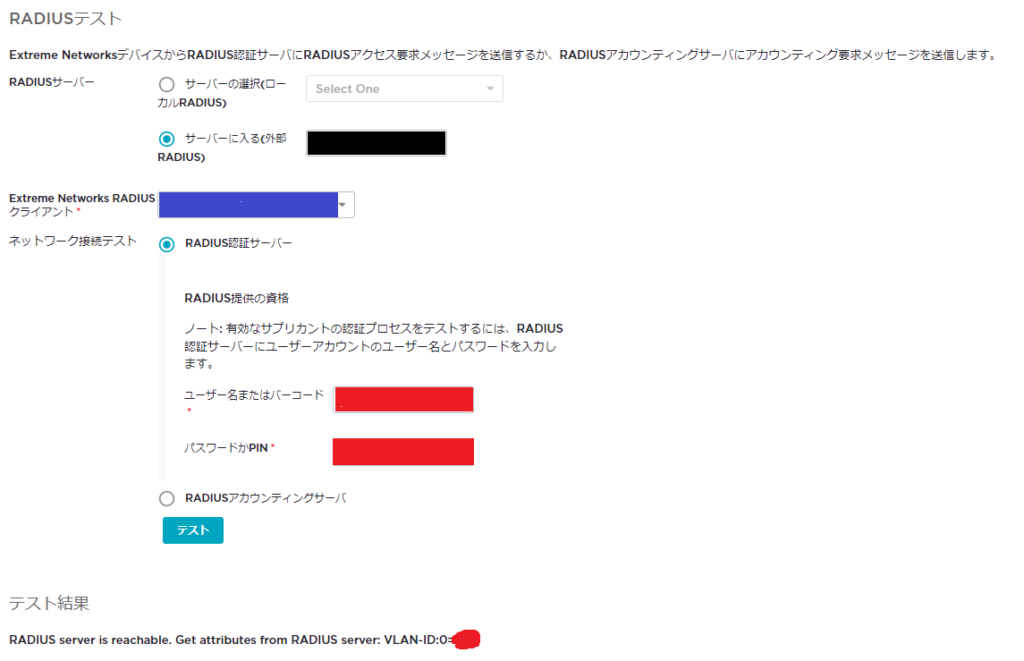

Aerohive上のツールからでも、RADIUSテストで確認可能なので、テストを行ってみます。

外部RADIUSサーバの欄にNetAttestのIPアドレスを入力し、稼働中のAPを指定します。

その後ADに登録しているユーザ名とパスワードを入力し、[テスト]をクリックすると画面一番下にテストの結果が表示されます。

[RADIUS server is reachable Get attributes from RADIUSserver: VLAN ID:0=○○]の、○場所に設定したvlnaが表示されていればダイナミックvlanは成功となります。

認証、ダイナミックVLANに失敗する場合

手順通りに設定を行ってみてもうまくいかない場合は、下記のケースが多いです。

今回の手順では省略した手順も含まれているので、該当している項目がないかチェックしてみてください。

- NetAttestとAerohiveのRADIUSクライアントの設定は正常に行えているか

- AerohiveのSSIDの設定変更後、APの更新は行っているか

- VMでADやNetAtetstを起動している場合は、PCのファイアウォールに止められていないか

- NetAttestのWindows連携のテストが正常に行えているか

- DHCPserverは正常に稼働しているか(スマホはIP取得の取得に失敗すると接続エラーが出ます)

- ADのセキュリティグループが対象のユーザに割り当たっているか(日本語のセキュリティグループ名はNGです)

- NetAttsetのRADIUSサーバの基本設定でPEAP認証が有効になっているか

以上NetAtetstでAD連携を行いダイナミックvlanを設定する方法でした。